Utilisez un programme anti-exploit pour protéger votre PC des attaques de type «zero-day»

Les programmes anti-exploit offrent une couche de sécurité supplémentaire en bloquant les techniques utilisées par les pirates. Ces solutions peuvent vous protéger contre les exploits Flash et les vulnérabilités des navigateurs, même ceux qui n'ont jamais été vus ou corrigés.

Les utilisateurs de Windows doivent installer le programme gratuit Malwarebytes Anti-Exploit pour sécuriser leurs navigateurs Web. Contrairement à l'EMET de Microsoft qui est aussi utile, Malwarebytes ne nécessite aucune configuration particulière - il suffit de l'installer et vous avez terminé.

Malwarebytes Anti-Exploit

Nous recommandons Malwarebytes Anti-Exploit pour cela. La version gratuite protège les navigateurs Web comme Internet Explorer, Chrome, Firefox, Opera et leurs plug-ins comme Flash et Silverlight, ainsi que Java. La version payante protège plus d'applications, y compris le lecteur Adobe PDF et les applications Microsoft Office. (Si vous utilisez la version gratuite, c'est une bonne raison d'utiliser la visionneuse PDF intégrée à votre navigateur, mais la version gratuite protège Adobe Reader tant qu'elle est chargée en tant que plug-in de navigateur.)

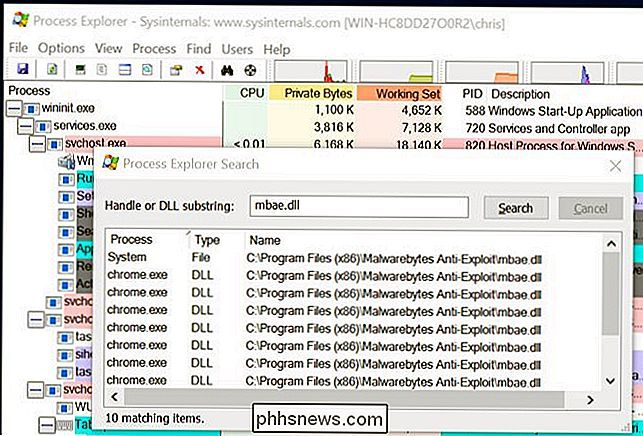

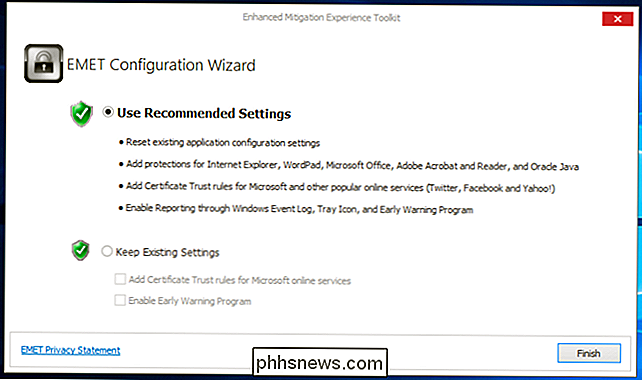

Les programmes anti-exploit peuvent vous aider à vous protéger contre les attaques sérieuses, et Malwarebytes Anti-Exploit offre une bonne version gratuite, est facile à installer - il suffit de l'installer - et offre une protection solide. Chaque utilisateur Windows peut bénéficier d'une protection supplémentaire contre les principales attaques en ligne (exploits par navigateur et plug-in) et devrait l'installer. C'est une bonne forme de défense contre tous ces Flash 0-jours. Par exemple, si Internet Explorer décide de commencer à utiliser la fonction CreateProcess API sous Windows, cet outil peut remarquer il fait quelque chose d'inhabituel et l'arrête. Si Chrome ou le plug-in Flash tentent de commencer à écrire dans des fichiers auxquels ils ne devraient jamais accéder, ils peuvent être immédiatement arrêtés. D'autres protections aident à arrêter les dépassements de mémoire tampon et d'autres techniques malveillantes, mais courantes, utilisées par les logiciels malveillants. Cela n'utilise pas une base de données de signature comme un programme antivirus - il se connecte à certains programmes vulnérables et protège juste contre les comportements potentiellement dangereux. Cela lui permet d'arrêter de nouvelles attaques avant la création de signatures ou de patches Techniquement, MBAE fonctionne en injectant sa DLL dans ces applications protégées, comme vous pouvez le voir avec Process Explorer. Cela n'affecte que ces applications spécifiques, donc il ne ralentira pas ou n'interférera avec rien d'autre sur votre système. Microsoft EMET Sécurisez rapidement votre ordinateur avec la boîte à outils EMET (Enhanced Mitigation Experience Toolkit) de Microsoft Microsoft fournit un outil gratuit appelé EMET, ou Enhanced Mitigation Experience Toolkit, plus longtemps que Malwarebyes Anti-Exploit. Microsoft cible principalement cet outil auprès des administrateurs système, qui peuvent l'utiliser pour sécuriser de nombreux ordinateurs sur des réseaux plus importants. Bien qu'il y ait une chance décente EMET a été mis en place sur un PC de travail que vous avez accès, vous ne l'utilisez probablement pas déjà à la maison. Cependant, rien ne vous empêche d'utiliser EMET à la maison. C'est gratuit et fournit un assistant qui ne le rend pas trop difficile à configurer CONNEXION: 6 Conseils avancés pour sécuriser les applications sur votre PC Avec EMET EMET fonctionne de manière similaire à Malwarebytes Anti-Exploit, en forçant certains les protections doivent être activées pour les applications potentiellement vulnérables telles que votre navigateur Web et vos plug-ins et pour bloquer les techniques d'exploitation courantes de la mémoire. Vous pouvez l'utiliser pour verrouiller d'autres applications si vous êtes prêt à vous salir les mains. Dans l'ensemble, cependant, il est loin d'être aussi facile à utiliser ou à définir et à oublier que Malwarebytes Anti-Exploit. Malwarebytes Anti-Exploit semble également offrir plus de couches de défense, selon cette comparaison de EMET et MBAE de Malwarebytes. HitmanPro.Alert Nous incluons ceci ici par souci d'exhaustivité - la plupart des gens auront un outil anti-exploit gratuit à protéger leurs navigateurs. Bien que HitmanPro.Alert puisse proposer des protections de mémoire plus spécifiques par rapport à d'autres solutions, il ne fonctionnera pas nécessairement mieux que MBAE ou EMET contre les menaces réelles. Alors que vous devriez utiliser un antivirus (même juste l'outil Windows Defender Windows 10, 8.1 et 8) ainsi qu'un programme anti-exploit, vous ne devez pas utiliser plusieurs programmes anti-exploit. Il est peut-être possible de forcer Malwarebytes Anti-Exploit et EMET à travailler ensemble, mais vous n'obtenez pas nécessairement deux fois plus de protection - il y a beaucoup de chevauchement. Ces types d'outils pourraient interférer les uns avec les autres de manière à causer applications à accident ou tout simplement être non protégés, aussi.

CONNEXE:

HitmanPro.Alert offre des protections anti-exploit similaires à celles trouvées dans Malwarebytes Anti-Exploit et EMET. C'est l'option la plus récente disponible ici, et - contrairement aux outils ci-dessus - ces protections ne sont pas disponibles dans la version gratuite. Vous aurez besoin d'une licence payante pour bénéficier des protections anti-exploit de HitmanPro.Alert. Nous n'avons pas autant d'expérience avec cette solution, car HitmanPro.Alert vient tout juste d'acquérir ces fonctionnalités.

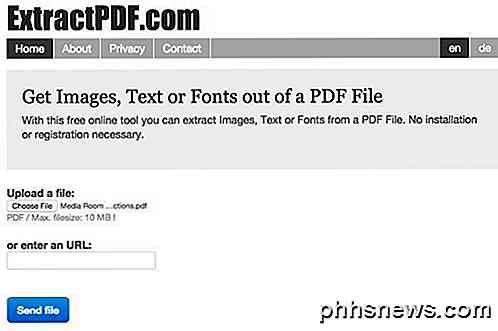

Extrait du texte à partir de fichiers PDF et Image

Vous avez un document PDF dont vous souhaitez extraire tout le texte? Qu'en est-il des fichiers image d'un document numérisé que vous souhaitez convertir en texte modifiable? Ce sont quelques-uns des problèmes les plus courants que j'ai vus sur le lieu de travail lorsque je travaille avec des fichiers.Da

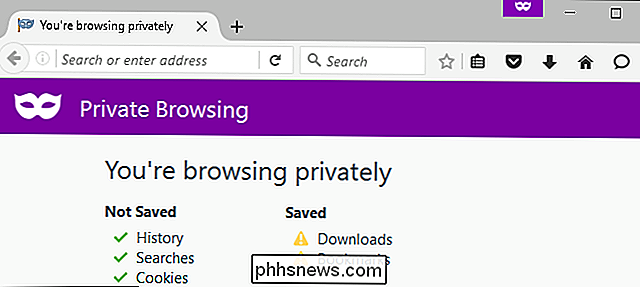

Cinq utilisations utiles pour le mode de navigation privée (en plus du Porno)

Les gens se moquent du mode de navigation privée, mais pas seulement pour la pornographie. En fait, ce n'est même pas juste pour la navigation privée - il a d'autres utilisations. Il s'agit du mode navigation privée dans Chrome, de la navigation privée dans Firefox et Safari et de la navigation InPrivate dans Microsoft Edge et Internet Explorer, mais c'est essentiellement la même fonctionnalité dans tous ces navigateurs.