Comment ajouter en toute sécurité des périphériques non sécurisés à un réseau domestique?

Qu'on le veuille ou non, il existe dans nos foyers quelques appareils qui sont et seront toujours peu sûrs. Existe-t-il un moyen sûr d'ajouter ces périphériques à un réseau domestique sans compromettre la sécurité des autres périphériques?

La session de questions-réponses d'aujourd'hui nous est offerte par SuperUser, une subdivision de Stack Exchange, un regroupement communautaire de sites Web de questions-réponses. Question

Le lecteur SuperUser user1152285 veut savoir comment ajouter en toute sécurité des périphériques non sécurisés à un réseau domestique:

J'ai quelques périphériques connectés sur Internet que je ne crois pas en sécurité, mais que je voudrais utiliser quand même (un téléviseur intelligent et certains appareils domotiques prêts à l'emploi). Je ne veux pas les avoir sur le même réseau que mes ordinateurs.

Ma solution actuelle consiste à brancher mon modem câble dans un commutateur et à connecter deux routeurs sans fil au commutateur. Mes ordinateurs se connectent au premier routeur alors que tout le reste se connecte au second. Est-ce suffisant pour isoler complètement mes ordinateurs de tout le reste?

Je suis également curieux de savoir s'il existe une solution plus simple utilisant un seul routeur qui ferait effectivement la même chose? J'ai les routeurs suivants, tous deux avec DD-WRT:

Netgear WNDR3700-v3

- Linksys WRT54G-v3

- Sauf pour un seul ordinateur sur le premier réseau, tous mes autres périphériques (sécurisé et non sécurisé) se connectent

Comment ajouter en toute sécurité des périphériques non sécurisés à un réseau domestique?

Le contributeur SuperUser Answer

Anirudh Malhotra a la réponse pour nous:

Votre solution actuelle est correcte, mais elle augmentera d'un switch hop plus les frais généraux de configuration. Vous pouvez réaliser ceci avec un seul routeur en procédant comme suit:

Configurez deux VLAN, puis connectez des hôtes approuvés à un VLAN et des hôtes non approuvés à un autre.

- Configurez vos iptables pour ne pas autoriser le trafic de confiance à non sécurisé (et vice-versa).

- J'espère que cela vous aide!

Vous avez quelque chose à ajouter à l'explication? Sonnez dans les commentaires. Vous voulez lire plus de réponses d'autres utilisateurs de Stack Exchange? Découvrez le fil de discussion complet ici.

Crédit image: andybutkaj (Flickr)

Comment sélectionner, mettre en forme et travailler avec du texte sur iPhone

Taper sur un téléphone est rarement amusant. Heureusement, iOS rend un peu plus facile avec des options pour copier et coller, partager du texte, rechercher des mots, et effectuer une variété d'autres options de formatage. Voici comment travailler avec du texte sur votre iPhone ou iPad comme un champion La sélection de texte sur un iPhone consiste simplement à placer votre doigt sur l'élément que vous souhaitez mettre en surbrillance jusqu'à ce que vous obteniez les deux poignées de sélection.

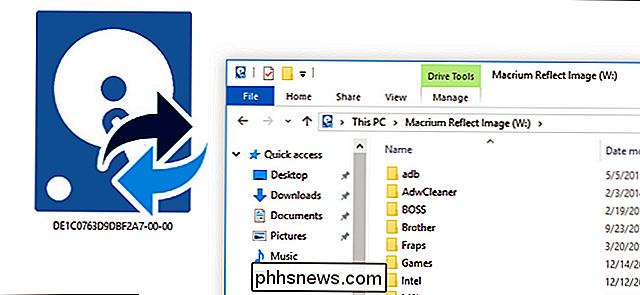

Comment monter un Macrium Reflétez une image de sauvegarde pour récupérer des fichiers

De manière générale, vous imagez un lecteur entier pour effectuer une sauvegarde et une restauration disque-à-un-temps. De temps en temps, vous trouverez peut-être nécessaire de monter une image de lecteur que vous avez créée pour récupérer un fichier ou deux. Lisez la suite car nous vous montrons comment monter une image de sauvegarde Macrium Reflect en tant que lecteur Windows Pourquoi je veux faire cela?