Les 10 mythes les plus ridicules du cinéma de geek qui se sont avérés être vrai

Hollywood ne comprend pas la technologie et le «piratage». C'est ce que nous pensions, de toute façon. Mais beaucoup de choses ridicules que nous avons vues dans les films se sont avérées complètement vraies.

Nous avons ri beaucoup de ces mythes quand nous les avons vus dans des films. "Ne croyez pas ce que vous voyez à la télévision", avons-nous dit aux gens. Garçon, avions-nous tort?

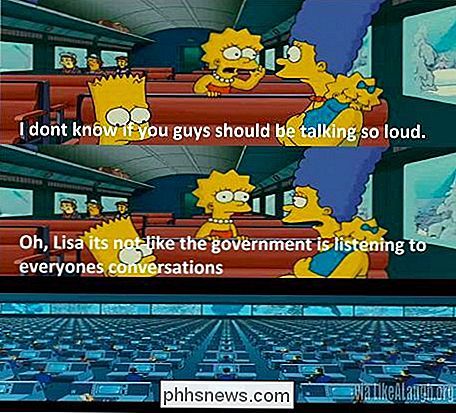

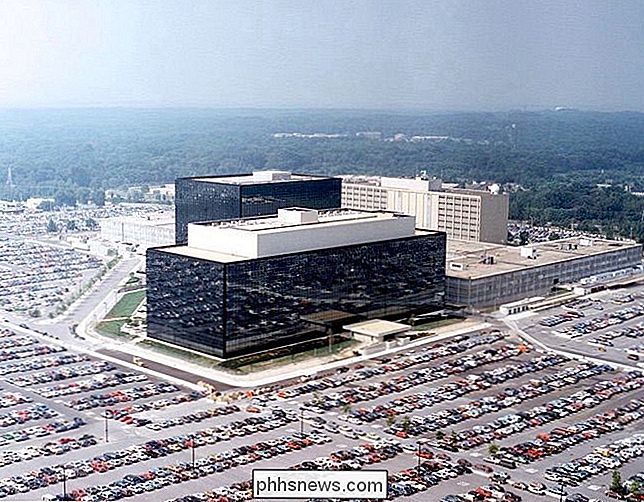

La NSA espionne tout le monde

L'un des thèmes les plus anciens est un gouvernement qui sait tout et voit tout. Si le héros a besoin d'informations pour arrêter un complot, il peut puiser dans une quantité apparemment infinie d'informations en temps réel pour trouver le méchant, déterminer avec qui il communique et ensuite les suivre en temps réel. Alternativement, l'état de surveillance gouvernemental omniprésent est souvent décrit comme un méchant.

Nous nous sommes tous moqués de cela, mais une grande partie semble être vraie. La NSA (et les agences de renseignement d'autres pays) surveillent le trafic Internet et les appels téléphoniques, en construisant d'énormes bases de données qu'ils peuvent interroger. Cette scène où le héros puise dans une base de données massive qui leur donne toutes les informations dont ils ont besoin - eh bien, c'est plus vrai que nous ne l'aurions jamais imaginé. Heck, même The Simpsons mentionné dans le film The Simpsons 2007

Crédit image: Unknown sur imgur

Votre emplacement peut être suivi

Les téléphones cellulaires peuvent être suivis en triangulant leurs forces relatives signal entre trois tours de téléphonie cellulaire à proximité, nous savons que. Mais le gouvernement américain est allé encore plus loin. Ils ont placé de fausses tours cellulaires sur de petits avions et survolé des zones urbaines, interceptant les communications entre le téléphone portable d'un suspect et la vraie tour de téléphonie cellulaire pour déterminer l'emplacement exact de quelqu'un sans même avoir besoin d'un transporteur cellulaire. (Source)

Oui, cette scène où un héros monte à bord d'un avion et survole une zone urbaine, fixant une carte en suivant l'emplacement exact d'un suspect - c'est vrai aussi

Webcam Détournement

Webcams peut être effrayant. Ils offrent un moyen pour un attaquant invisible de nous voir de loin. Ils peuvent être utilisés par un esprit tordu pour exploiter quelqu'un, exigeant que quelqu'un se déshabille pour la webcam ou leurs secrets ou des photos privées seront envoyées aux membres de la famille ou au public. Ou, une webcam peut simplement fonctionner comme un moyen pratique pour quelqu'un d'espionner sur une zone autrement sécurisée.

Le détournement de webcam est certainement réel aussi. Il y a toute une communauté d'esprits tordus qui utilisent le logiciel RAT (Remote Access Tool) pour espionner les gens, espérant les voir se déshabiller et essayer de les manipuler pour les dépouiller de la caméra. (Source) L'agence de renseignement GHCQ du Royaume-Uni a capturé des millions de Yahoo! images de webcam, y compris de nombreuses images pornographiques. (Source)

Piratage des feux de circulation et des caméras

Coupure sur la scène de poursuite dramatique. Nos héros poursuivent un hacker qualifié. Ou, nos héros doivent utiliser leurs compétences de piratage pour rattraper le méchant. D'une façon ou d'une autre, quelqu'un manipule les caméras de circulation, les tourne vertes quand elles doivent traverser et rouge quand leurs poursuivants doivent traverser. Ou, nos héros piratent la grille de la caméra de circulation pour espionner les mouvements de quelqu'un dans une ville. Ou, pire encore, une ville est prise par un supervilien qui allume tous les feux de circulation en vert pour provoquer le chaos tout en caquetant de façon folle.

Cela donne une scène dramatique, mais c'est bête - ou est-ce? Il s'avère que le piratage des feux de circulation et de leurs caméras est souvent banal. Les chercheurs ont constaté que de nombreux feux de circulation sont connectés à des réseaux Wi-Fi ouverts et à l'aide de mots de passe par défaut. (Source)

2003 Le travail italien comporte un caractère "hacking" des feux de circulation, allumer toutes les lumières à une intersection verte pour créer un embouteillage.

Darknet Drogues Drague, Trafic des Armes, et Hitmen

CONNEXES: Qu'est-ce que Bitcoin, et comment ça marche?

Il y a une partie secrète d'Internet où les criminels se cachent, sous l'extérieur brillant que nous, les citoyens honnêtes, parcourons chaque jour. Vous pouvez obtenir n'importe quoi ici, pour un prix. Tout type de drogue illégale que vous voulez, numéros de carte de crédit volés, faux papiers d'identité, armes illégales et tueur à gages professionnel à louer.

Une grande partie de cela est vrai grâce à la "darknet" - Tor services cachés, par exemple. C'est devenu plus public grâce au buste de Silk Road, mais d'autres sites ont vu le jour. Bien sûr, il n'y a aucune garantie que tout cela soit réellement légitime. Quand «Dread Pirate Roberts» de Silk Road a tenté d'engager des tueurs à gages et de les payer en BitCoin, il semble avoir engagé à la fois quelqu'un qui a pris l'argent et disparu, ainsi que les policiers qui l'utilisaient. Il n'y a aucune preuve que les centaines de milliers de dollars qu'il a dépensés en BitCoin aient tué quelqu'un, alors peut-être que ce cerveau criminel n'est pas aussi intelligent qu'il le croyait. (Source)

Piratage des caméras de sécurité et des systèmes de sécurité

Nos héros - ou méchants - doivent pénétrer dans un endroit sûr. Pour l'étendre, ils piratent les caméras de sécurité et examinent la sécurité de l'endroit, notant le nombre de gardes, leurs patrouilles, et d'autres dispositifs de sécurité qu'ils auront besoin de contourner.

C'est pratique, mais pas trop dur. De nombreuses caméras de sécurité IP ont une sécurité très faible et peuvent être piratées de manière triviale. Vous pouvez même trouver des sites Web qui fournissent une liste de caméras de sécurité publiquement exposées que vous scannez sur vous-même. (Source)

Comme beaucoup d'autres produits, les systèmes de sécurité eux-mêmes ont souvent une sécurité terriblement faible, ils peuvent donc être arrêtés ou bloqués si quelqu'un fait l'effort.

Distributeurs automatiques de billets

LIÉS: Comment les skimmers de carte de crédit fonctionnent, et comment les repérer

Les guichets automatiques sont une grande cible de piratage. Si quelqu'un a besoin d'argent, il peut simplement pirater un guichet automatique pour l'obtenir. Bien que l'ATM ne puisse pas commencer à tirer des factures partout dans la rue comme il le ferait dans les films, nous avons également vu une variété de hacks ATM qui jaillissent. Le plus piéton d'entre eux consiste à attacher un lecteur de bande magnétique et une caméra à la machine elle-même pour "écrémer" les informations de carte ATM des gens, mais il y a des attaques qui fonctionnent directement en piratant le logiciel ATM. (Source)

Celui-ci apparaît aussi loin que Terminator 2 de 1991, où John Connor place un appareil dans un distributeur automatique de billets et le distribue gratuitement.

Backdoors de sécurité dans les protocoles de chiffrement

Voici pourquoi le cryptage de Windows 8.1 ne semble pas effrayer le FBI

"Ce n'est pas bon, monsieur - il ne parle pas. Nous ne casserons jamais le cryptage sur son disque dur. "C'est une ligne qui pourrait être parlée avant qu'un hacker gouvernemental intelligent parle et dise que ce n'est pas un problème. Après tout, le gouvernement a une porte dérobée dans le cryptage et peut le casser. C'est juste une version dramatique d'une scène possible - en réalité, cela se manifeste généralement par le fait que le gouvernement peut casser tout cryptage qu'il veut, juste parce que.

Nous avons maintenant vu des backdoors insérés dans des systèmes de cryptage dans le monde réel. La NSA a manipulé le NIST en insérant une porte dérobée dans la norme de cryptage Dual_EC_DRBG, qui a été recommandée par le gouvernement américain. (Source) La NSA a ensuite payé 10 millions de dollars à RSA Security dans le cadre d'un accord secret, et cette norme de chiffrement compromise a ensuite été utilisée par défaut dans sa bibliothèque BSAFE. (Source) Et c'est juste une porte dérobée que nous connaissons.

Le "cryptage de périphérique" par défaut de Windows 8.1 sort de son chemin pour remettre une clé de récupération à Microsoft, afin que le gouvernement puisse l'obtenir. Les portes dérobées peuvent également ressembler à celle de Windows, qui offre certaines fonctionnalités pratiques pour les utilisateurs Windows, un accès pour le gouvernement américain et une dénégation plausible pour Microsoft.

Les cartes-clés de l'hôtel peuvent être facilement piratées

une chambre d'hôtel? Aucun problème! Les serrures des chambres d'hôtel sont facilement détournées grâce à leurs lecteurs de cartes. Ouvre la serrure, fais quelque chose avec les fils, et tu es là.

Celui qui a inventé ce mythe n'a probablement pas passé beaucoup de temps à y penser, mais c'est possible. Avec un matériel bon marché et quelques secondes, un attaquant pourrait ouvrir l'assemblage à l'extérieur de la serrure, brancher le matériel dans un port ouvert, lire la clé de décryptage de la mémoire et ouvrir le verrou. Des millions de serrures de chambres d'hôtels à travers le monde sont vulnérables à cela. (Source)

Onity, la société qui a fabriqué les serrures, donnera aux hôtels un bouchon pour mettre en place le port et les vis qui rendent l'assemblage plus difficile à dévisser. Mais les hôtels ne veulent pas résoudre ce problème, et Onity ne veut pas donner de verrous de remplacement gratuitement, donc beaucoup de verrous ne seront jamais réparés. (Source)

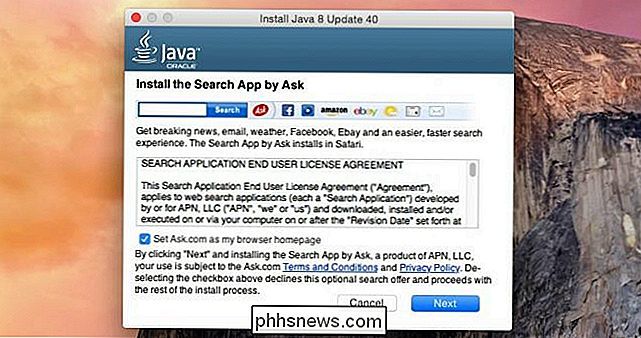

Les mots de passe peuvent être facilement piratés

LIÉS: Comment les pirates informatiques "piratent" les comptes en ligne et comment se protéger

Les mots de passe ne sont jamais trop gênants. Soit une personne intelligente s'assoit et essaie de deviner le mot de passe, soit elle branche un mot et passe rapidement son mot de passe.

Beaucoup de mots de passe sont horribles, des combinaisons aussi éprouvantes que "mot de passe", "letmein" Le nom, l'anniversaire d'un conjoint et d'autres données évidentes vous permettront souvent de saisir le mot de passe de quelqu'un. Et, si vous réutilisez le même mot de passe à plusieurs endroits, les attaquants ont probablement déjà des informations de connexion pour vos comptes.

Si vous avez accès à une base de données de mots de passe, vous pouvez souvent attaquer rapide de deviner le mot de passe grâce à des listes qui incluent des mots de passe communs et évidents. Les tables arc-en-ciel accélèrent également ce processus, en offrant des hachages précalculés qui vous permettent d'identifier rapidement les mots de passe communs sans dépenser beaucoup de puissance de calcul. (Source)

Ce sont loin d'être les seuls mythes qui se sont avérés être vrais. S'il y a un dénominateur commun ici, c'est que la sécurité (et la vie privée) est souvent une réflexion après coup dans le monde réel, et la technologie que nous utilisons n'est jamais aussi sûre que nous le voudrions. Comme nous facturons des appareils de plus en plus connectés grâce à «l'Internet des objets», nous devons prendre la sécurité beaucoup plus au sérieux.

Crédit d'image: Kenneth Lu sur Flickr, Aleksander Markin sur Flickr, Sean McGrath sur Flickr, Crédits d'impôt sur Flickr, NSA

Personnaliser votre écran d'accueil Minecraft Texte

Minecraft est un jeu qui demande un jeu créatif et une personnalisation des éléments, grands et petits. Ne laissez aucun détail sans surveillance en suivant notre simple tutoriel pour personnaliser le texte de l'écran d'accueil jaune qui se trouve dans le menu principal du jeu avec toutes les citations, astuces ou informations que vous désirez Pourquoi personnaliser le texte de démarrage?

Comment faire taire les messages sur iPhone, iPad et Mac

Si vous utilisez Messages sur votre iPhone, iPad ou Mac, vous savez probablement à quelle vitesse vous pouvez vous retrouver avec des notifications de message, surtout si vous faites partie d'un message de groupe. Heureusement, il existe un moyen facile de couper les messages spécifiques pour ne pas être dérangé.