Qu'est-ce que BCC et pourquoi vous êtes une personne terrible Si vous ne l'utilisez pas

Peu de commodités dans le flux de production numérique moderne sont si largement disponibles mais si largement ignorées (ou carrément abusées) ) comme la fonction BCC d'email. Si vous êtes coupable d'abus ou de négligence de son pouvoir (et vous avez de bonnes chances de le faire), il est temps de vous repentir et de réduire le spam et de protéger la vie privée de vos amis et de votre famille.

CONNEXION:

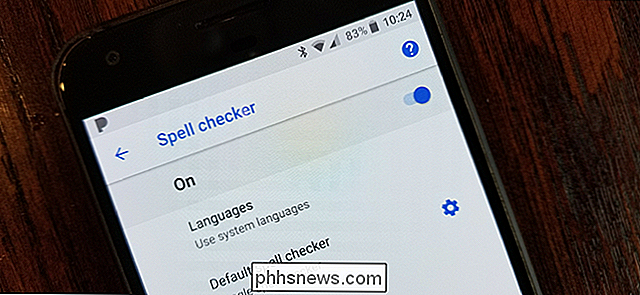

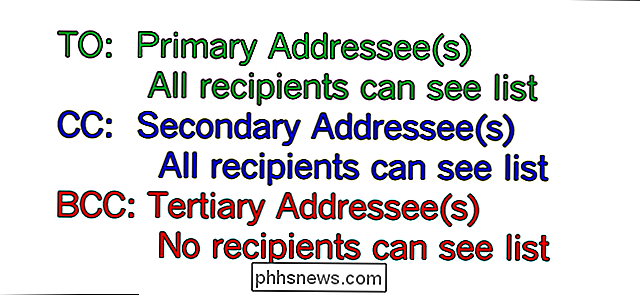

Quelle est la différence entre CC et BCC lors de l'envoi d'un e-mail? Chaque client de messagerie dispose de trois emplacements d'adresses: TO, CC et BCC. pour "[livrer] à", "copie carbone" et "copie carbone invisible", respectivement. Ces dénotations sont une survivance du monde qui a précédé le courrier électronique: lettres physiques et mémos.

Dans les mémos commerciaux du milieu du siècle, par exemple, il y aurait un emplacement TO pour le destinataire principal, un emplacement CC pour les personnes qui être sur la communication mais qui n'étaient pas les destinataires principaux, et un troisième emplacement, BCC, pour les individus qui avaient besoin d'être sur la communication aussi, mais, pour une raison quelconque, leur identité serait retenue des mémos distribués aux destinataires dans les adresses d'adresses TO et CCÀ l'avènement du courrier électronique, les mêmes conventions utilisées dans le courrier papier et les notes de service ont été copiées, par familiarité et parce qu'elles sont restées utiles même si le message n'était plus physiquement copié ni remis.

Si ces conventions ont existé pendant des décennies avant l'avènement du courrier électronique et ont continué d'exister dans l'intervalle d'un demi-siècle, où alors se pose le problème? Il y a deux formes d'utilisation abusive de la BCC: la copie aveugle passive-agressive du carbone (la forme malveillante de la forme) et la négligence d'utiliser la copie aveugle pour protéger la vie privée (problème résultant de l'ignorance). Voyons comment et pourquoi éviter chacun d'eux.

Dites non à la copie carbone aveugle passive

La copie carbone invisible est la pire utilisation pour prendre au piège agressivement un collègue. Ce genre d'abus de BCC surgit lorsque les employés recourent à la fonction BCC pour indirectement harceler leurs collègues, pour taper sur leur patron, ou pour s'engager dans des détournements de travail dysfonctionnels.

Image courtoisie d'EC Comics.

Un employé, par exemple, peut mettre son patron comme destinataire de la BCC sur un e-mail qu'il envoie à un autre employé pour que son patron voie qu'il communique avec l'autre employé ou que l'autre ne respecte pas une obligation quelconque ou date limite. Ce genre de communication secret-écureuil est généralement mal vu sur le lieu de travail et nous n'approuvons aucun comportement qui engendre un environnement de travail agressif mesquin et passif.

Notre seul conseil à ce sujet est: arrêtez-le.

À moins que votre service des ressources humaines ou votre supérieur

ne vous en informe explicitement , vous devriez éviter la pratique. Si des personnes en dehors de la communication principale doivent être tenues au courant Même les plus hauts niveaux, la meilleure pratique consiste à les inclure en tant que destinataires du CC et à informer les destinataires du TO de qui a été inclus et pour quelle raison.

Non seulement cela crée-t-il un dialogue plus mature sur le lieu de travail. vous évitez un événement particulièrement embarrassant: si votre patron ou un autre destinataire BCC utilise la fonction réponse-tout, ils se démasquent eux-mêmes et révèlent qu'ils ont été informés du contenu de l'e-mail précédent. Essayez d'expliquer cela au collaborateur contre lequel vous conspiriez au refroidisseur d'eau.

Heureusement, le nombre de personnes utilisant malicieusement la fonction BCC est faible, ce qui nous conduit à ceux qui constituent le gros de l'abus: les inconscients.

Les amis ne copient pas les amis

Si la majorité des gens n'utilise pas malicieusement la fonction BCC dans le cadre d'une campagne de guerre psychologique contre leurs collègues, où cela nous mène-t-il? Il nous laisse avec les

millions » Image reproduite avec l'aimable autorisation de la bibliothèque publique de Denver, Western History Collection

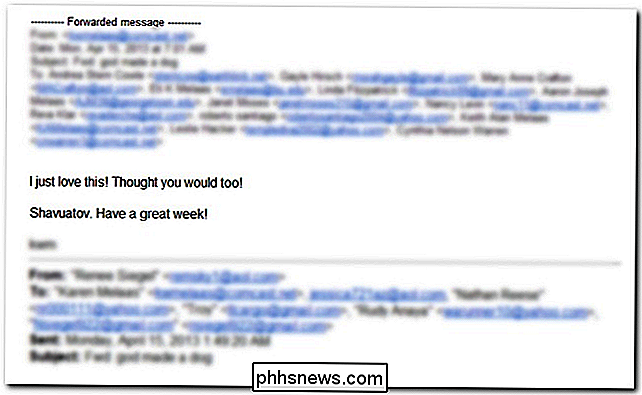

Pourquoi la fonction BCC est-elle si importante? Il vous permet d'envoyer un e-mail à quelqu'un sans que celui-ci ne reçoive tous les autres destinataires de l'e-mail, protégeant efficacement ses informations privées. Voici un exemple d'email envoyé, tiré de nos propres archives d'email:

Chaque flou bleu dans l'image filtrée par confidentialité ci-dessus est une adresse email. Non seulement il y avait plus de 40 adresses e-mail dans la liste des destinataires vers lesquels nous étions inclus, mais il y a deux ensembles de blocs avant restants dans l'e-mail transféré (voir ci-dessus) qui incluent respectivement 13 et 8 adresses e-mail. Cela signifie qu'il y a plus de 60 adresses e-mail dans le corps entier de l'e-mail.

Maintenant, vous vous demandez peut-être "Alors quoi? Qu'importe? "Cela compte pour plusieurs raisons. Tout d'abord, il y a la simple question de la vie privée et le respect de la vie privée des personnes sur votre liste de contacts (qu'ils soient amis, famille ou associés d'affaires) avec respect. Il va sans dire que les gens qui lancent des courriels de masse avec des douzaines de leurs amis et associés ne prennent pas le temps de communiquer personnellement avec chacun de ces douzaines de destinataires et leur demandent s'ils aimeraient que leurs coordonnées soient partagées avec tous les autres. liste des destinataires. C'est carrément irrespectueux de partager des informations de contact sans la permission de l'individu en question

CONNEXES:

Comment utiliser Bcc (copie carbone invisible) dans Outlook 2010 Il devient encore plus irrespectueux et gênant le plus diversifié foule de personnes que vous êtes email. Si vous envoyez un courriel à dix personnes dans une petite organisation civique qui se connaissent déjà, le problème pourrait être discutable. Si vous êtes enseignant et que vous envoyez des douzaines (sinon des centaines) d'articles supplémentaires à des étudiants, vous partagez soudainement les coordonnées personnelles de beaucoup de personnes avec beaucoup d'autres personnes avec lesquelles ils ne souhaitent pas partager .

Pire encore, si quelqu'un répond accidentellement "Répondre à tous" à l'un des e-mails que vous envoyez avec des emplacements TO et CC complètement chargés,chaque personne sur la liste des destinataires reçoit la réponse. le mieux, c'est relativement inoffensif, mais cela gâche certainement le temps de tout le monde en ouvrant l'email pour voir ce qu'il y a de neuf dans la discussion. Au pire, comme cela s'est souvent produit dans les entreprises du monde entier, le courrier électronique peut prendre vie de lui-même alors que des centaines d'employés répondent, argumentent et interagissent avec le courrier électronique. Une telle réaction - toutes les réactions en chaîne peuvent s'étendre sur des milliers de courriels et peuvent même engendrer des guerres incendiaires (il y a eu une guerre incendiaire à Tandem Computers à la fin du 20e siècle qui a duré ). et d'un intérêt plus pratique pour ceux d'entre vous qui se soucient peu de la bonne étiquette électronique et de la protection de la vie privée de vos amis, ces courriels en vrac créent involontairement de petites listes d'adresses électroniques pour les logiciels malveillants et les spammeurs. Si votre adresse e-mail se termine par un énorme e-mail envoyé dans le monde proverbiale, vous pouvez être assuré que quelque part le long de la ligne, vous finirez sur une liste de spam. Pire encore, si l'un des utilisateurs qui finit avec votre courrier électronique envoyé dans les boîtes de réception finit par être touché par un logiciel malveillant qui se reproduit via les listes de contacts et les adresses e-mail trouvées dans la boîte, vous risquez de recevoir un e-mail malveillant Utiliser BCC judicieusement

Si vous êtes dans le dernier camp, ceux qui ignorent la fonction BCC, vous vous demandez probablement ce que vous pouvez faire pour éviter la vie privée et la sécurité. décrit ci-dessus. Ne vous inquiétez pas, une fois que vous savez à quel point il est terrible d'ignorer la fonction BCC, il devient évident ce que vous devez faire pour vous laver de vos mauvais comportements d'email.

Tout d'abord, et surtout Commencez par vous demander: «Dois-je vraiment envoyer cet e-mail à tous les membres de ma liste de contacts? Trente d'entre eux? L'un d'entre eux? »La réponse à ces questions pour la plupart des courriels est: Non. Non, vous n'avez pas besoin de diffuser un courriel personnel ou de transmettre à tout le monde dans votre liste de contacts.

Deuxièmement, quand vous

faites

trouvez-vous avec une raison légitime d'envoyer un courriel à beaucoup de gens en même temps. Comme, par exemple, si vous passez à un nouveau fournisseur de messagerie ou si vous souhaitez envoyer votre nouvelle adresse postale à une centaine de vos amis et parents, la seule chose à faire est de placer leur adresse dans la fente BCC. Cela garantit que tous les maux de la messagerie électronique TO / CC sont éliminés: les adresses e-mail de tous les destinataires restent privées, il n'y a pas de risque de spam ou de malware sur l'ordinateur d'un destinataire récoltant l'email d'un autre destinataire Si l'un d'eux a besoin de vous répondre pour poser une question ou une autre, il ne fera pas part de ses questions ou de ses commentaires à tout le monde. BCC augmente la confidentialité, augmente la sécurité et réduit la boîte aux lettres et les associés doivent patauger. Il n'y a absolument aucune raison d'éviter de l'utiliser en le faisant simplement en plaçant les adresses dans un emplacement d'adresse différent.

Comment supprimer (ou modifier) les flèches sur les icônes de raccourci dans Windows 7, 8 et 10

Dans Windows, les icônes des raccourcis ont des petites flèches pour vous rappeler que ce que vous regardez est un raccourci. Même si les flèches sont plus petites que dans certaines versions précédentes de Windows, elles ne sont pas très attrayantes. Heureusement, ils sont assez faciles à enlever. Supprimer ces petites flèches nécessite un ajustement dans le registre de Windows, mais il y a plusieurs façons de s'y prendre.

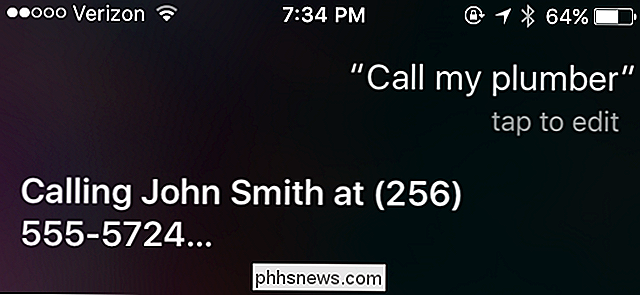

Activez Siri en maintenant enfoncé le bouton Accueil (ou en disant simplement "Hey Siri" si vous avez cette fonction activée) puis dites quelque chose comme "John Smith est mon plombier. "Évidemment, substituer le nom et la relation avec ce que vous êtes en train de mettre en place. Vous pouvez utiliser des professions (comme plombier, médecin et mécanicien), des relations (comme maman, papa, sœur et meilleur ami), ou même d'autres mots.