Zombie Crapware: Fonctionnement de la table binaire de Windows

Peu de gens ont remarqué à ce moment-là, mais Microsoft a ajouté une nouvelle fonctionnalité à Windows 8 permettant aux fabricants d'infecter le microprogramme UEFI avec crapware. Windows continuera à installer et à ressusciter ce logiciel indésirable même après avoir effectué une installation propre.

Cette fonctionnalité continue d'être présente sur Windows 10, et il est absolument étonnant que Microsoft donne autant de pouvoir aux fabricants de PC. Il souligne l'importance d'acheter des PC à partir du Microsoft Store - même effectuer une installation propre ne peut pas se débarrasser de tous les bloatware préinstallés.

WPBT 101

À partir de Windows 8, un fabricant PC peut intégrer un programme - Windows Fichier .exe, essentiellement - dans le firmware UEFI du PC. Ceci est stocké dans la section "Windows Platform Binary Table" (WPBT) du microprogramme UEFI. Chaque fois que Windows démarre, il examine le microprogramme UEFI de ce programme, le copie du microprogramme sur le lecteur du système d'exploitation et l'exécute. Windows lui-même ne fournit aucun moyen d'empêcher cela. Si le microprogramme UEFI du fabricant l'offre, Windows l'exécutera sans aucun doute.

LSE de Lenovo et ses trous de sécurité

CONNEXES: Comment les fabricants d'ordinateurs sont-ils pires pour rendre leur ordinateur portable

? à propos de cette caractéristique douteuse sans noter le cas qui l'a porté à l'attention du public. Lenovo a expédié une variété de PC avec ce que l'on appelle le "Lenovo Service Engine" (LSE) activé. Voici ce que Lenovo prétend être une liste complète des PC affectés.

Lorsque le programme est automatiquement exécuté par Windows 8, Lenovo Service Engine télécharge un programme appelé OneKey Optimizer et rapporte un certain nombre de données à Lenovo. Lenovo installe des services système conçus pour télécharger et mettre à jour des logiciels sur Internet, ce qui rend leur suppression impossible. Ils reviendront automatiquement après une nouvelle installation de Windows.

Lenovo est allé encore plus loin en étendant cette technique louche à Windows 7. Le microprogramme UEFI vérifie le fichier C: Windows system32 autochk.exe et l'écrase avec la version de Lenovo. Ce programme s'exécute au démarrage pour vérifier le système de fichiers sur Windows, et cette astuce permet à Lenovo de faire fonctionner cette pratique désagréable sur Windows 7, aussi. Cela montre que le WPBT n'est même pas nécessaire - les fabricants de PC pourraient juste avoir leurs firmwares pour remplacer les fichiers système de Windows.

Microsoft et Lenovo ont découvert une faille de sécurité majeure qui pourrait être exploitée. Des PC avec cette ordure méchante. Lenovo propose une mise à jour qui supprimera LSE des PC portables et une mise à jour qui supprimera LSE des PC de bureau. Cependant, ceux-ci ne sont pas téléchargés et installés automatiquement, donc beaucoup - probablement les plus touchés - continueront à être installés dans leur firmware UEFI.

Ceci est juste un autre problème de sécurité désagréable du fabricant de PC qui nous a apporté des PC infecté par Superfish. On ne sait pas si d'autres fabricants de PC ont abusé du WPBT de la même manière sur certains de leurs PC

Qu'en dit Microsoft?

Comme le note Lenovo:

"Microsoft a récemment publié des directives de sécurité mises à jour sur pour mieux implémenter cette fonctionnalité. L'utilisation de LSE par Lenovo n'est pas conforme à ces consignes. Lenovo a donc cessé d'expédier des modèles de bureau avec cet utilitaire et recommande aux clients disposant de cet utilitaire d'exécuter un utilitaire de "nettoyage" qui supprime les fichiers LSE du bureau. "

mots, la fonctionnalité Lenovo LSE qui utilise le WPBT pour télécharger des logiciels indésirables à partir d'Internet a été autorisée sous la conception originale de Microsoft et les lignes directrices pour la fonctionnalité WPBT. Les directives ont seulement été affinées.

Microsoft n'offre pas beaucoup d'informations à ce sujet. Il n'y a qu'un seul fichier .docx - pas même une page Web - sur le site Web de Microsoft avec des informations sur cette fonctionnalité. Vous pouvez apprendre tout ce que vous voulez à ce sujet en lisant le document. Il explique la raison d'être de Microsoft pour inclure cette fonctionnalité, en utilisant un logiciel anti-vol persistant comme exemple:

"L'objectif principal de WPBT est de permettre aux logiciels critiques de persister même lorsque le système d'exploitation a été modifié ou réinstallé dans une configuration" propre ". Un cas d'utilisation du WPBT est d'activer le logiciel antivol qui doit persister dans le cas où un périphérique a été volé, formaté et réinstallé. Dans ce scénario, la fonctionnalité WPBT permet au logiciel antivol de se réinstaller dans le système d'exploitation et de continuer à fonctionner comme prévu. »

Cette fonctionnalité de défense n'a été ajoutée au document qu'une fois que Lenovo l'a utilisé à d'autres fins

Votre PC inclut-il un logiciel WPBT?

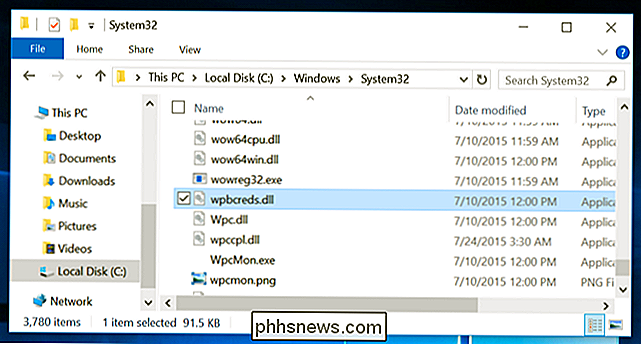

Sur les PC utilisant le WPBT, Windows lit les données binaires de la table dans le microprogramme UEFI et les copie dans un fichier nommé wpbbin.exe au démarrage.

Vous pouvez Vérifiez votre propre PC pour voir si le fabricant a inclus le logiciel dans le WPBT. Pour le savoir, ouvrez le répertoire C: Windows system32 et recherchez un fichier nommé wpbbin.exe . Le fichier C: Windows system32 wpbbin.exe existe uniquement si Windows le copie à partir du microprogramme UEFI. Si ce n'est pas le cas, le fabricant de votre PC n'a pas utilisé WPBT pour exécuter automatiquement le logiciel sur votre PC

Éviter WPBT et autres Junkware

Microsoft a mis en place quelques règles supplémentaires pour cette fonctionnalité dans le sillage de la sécurité irresponsable de Lenovo échec. Mais il est déconcertant que cette fonctionnalité existe même en premier lieu - et surtout déconcertante que Microsoft le fournirait aux fabricants de PC sans aucune exigence de sécurité claire ou des directives sur son utilisation.

Les directives révisées demandent aux OEM de s'assurer que les utilisateurs fonctionnalité si elles ne le veulent pas, mais les lignes directrices de Microsoft n'ont pas empêché les fabricants de PC d'abuser de la sécurité de Windows dans le passé. Témoin Samsung expédiant des PC avec Windows Update désactivé parce que c'était plus facile que de travailler avec Microsoft pour s'assurer que les pilotes appropriés ont été ajoutés à Windows Update.

CONNEXE: Le seul endroit sûr pour acheter un PC Windows est le Microsoft Store

Ceci est encore un autre exemple de fabricants de PC ne prenant pas la sécurité de Windows au sérieux. Si vous envisagez d'acheter un nouveau PC Windows, nous vous recommandons d'en acheter un sur le Microsoft Store, Microsoft se soucie réellement de ces PC et s'assure qu'ils n'ont pas de logiciels nuisibles tels que Superfish de Lenovo, Disable_WindowsUpdate.exe de Samsung, LSE de Lenovo,

Lorsque nous avons écrit ceci par le passé, de nombreux lecteurs ont répondu que ce n'était pas nécessaire car vous pouviez toujours effectuer une installation propre de Windows pour vous débarrasser de tout bloatware. Eh bien, apparemment ce n'est pas vrai - le seul moyen infaillible pour obtenir un PC Windows sans bloatware est de Microsoft Store. Cela ne devrait pas être le cas, mais c'est le cas.

Ce qui est particulièrement troublant dans le WPBT, ce n'est pas seulement l'échec complet de Lenovo à utiliser les vulnérabilités de sécurité et les logiciels malveillants dans les installations propres de Windows. Ce qui est particulièrement inquiétant, c'est que Microsoft fournisse des fonctionnalités comme celle-ci aux fabricants de PC - en particulier sans limitations ou conseils appropriés.

Il a fallu plusieurs années avant que cette fonctionnalité ne soit remarquée dans le monde technologique. une vulnérabilité de sécurité désagréable. Qui sait ce que d'autres fonctionnalités désagréables sont cuites dans Windows pour les fabricants de PC à abuser. Les fabricants de PC font glisser la réputation de Windows à travers la boue et Microsoft doit les contrôler.

Crédit d'image: Cory M. Grenier sur Flickr

Comment synchroniser les éclairages F.lux et Philips Hue pour un éclairage nocturne agréable

F.lux est une petite application pratique qui réchauffe la lumière de l'écran de votre ordinateur le soir pour vous aider mieux dormir. Les lampes Hue de Philips peuvent également ajuster leur température de couleur. Cette intégration intelligente relie les deux, de sorte que votre écran et l'éclairage général de votre pièce changent ensemble.

Comment configurer et utiliser les extensions dans les photos pour OS X

Les photos pour OS X sont déjà une application assez complète, mais avec des extensions que vous pouvez facilement ajouter en quelques clics , vous pouvez le faire encore plus. CONNEXION: Comment modifier vos photos avec les photos de votre Mac Application Les extensions de photos, par leur nature même, "étendent" la fonctionnalité de Photos, en lui donnant plus de puissance et fonctionnalités en plus de la tonne de pouvoirs et de fonctionnalités cool Photos a déjà Il y a beaucoup d'appel évident à être en mesure d'étendre la fonction de Photos, surtout si vous ne pouvez pas se permettre Photoshop, et ne veulent pas essayez de comprendre GIMP (frémissement).