Qu'est-ce que le cryptage et comment ça marche

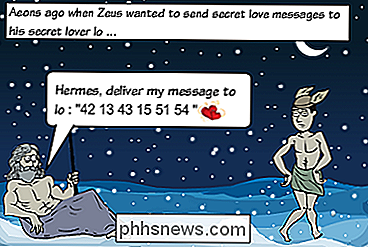

Le cryptage remonte à une époque où les anciens Grecs et Romains envoyaient des messages secrets en substituant des lettres seulement déchiffrables par une clé secrète. Rejoignez-nous pour une leçon d'histoire rapide et apprenez-en plus sur le fonctionnement du cryptage.

Dans l'édition d'aujourd'hui de HTG Explains, nous allons vous donner un bref historique du cryptage, de son fonctionnement et de quelques exemples de cryptage. Bien sûr, vous pouvez également consulter l'édition précédente, où nous avons expliqué pourquoi tant de geeks détestent Internet Explorer.

Image par xkcd , évidemment.

Les premiers jours du cryptage

Les anciens Grecs utilisaient un outil appelé Scytale pour chiffrer plus rapidement leurs messages à l'aide d'un chiffrement de transposition: ils enveloppaient simplement la bande de parchemin autour du cylindre, rédigeaient le message, puis, lorsqu'ils n'étaient pas déroulés, n'avaient aucun sens.

Cette méthode de chiffrement Bien sûr, il peut être cassé assez facilement, mais c'est l'un des premiers exemples de chiffrement réellement utilisé dans le monde réel.

Jules César utilisa une méthode assez similaire en déplaçant chaque lettre de l'alphabet vers la droite ou vers la droite. laissé par un certain nombre de positions-une technique de cryptage Nous sommes connus comme le chiffre de César. Par exemple, en utilisant l'exemple de chiffrement ci-dessous, vous écrirez "GEEK" comme "JHHN".

Plain: ABCDEFGHIJKLMNOPQRSTUVWXYZ

Chiffre: DEFGHIJKLMNOPQRSTUVWXYZABCPuisque seul le destinataire du message connaissait le chiffre, il serait Il est difficile pour la personne suivante de déchiffrer le message, qui apparaîtrait comme du charabia, mais la personne qui le chiffrait pourrait facilement le décoder et le lire.

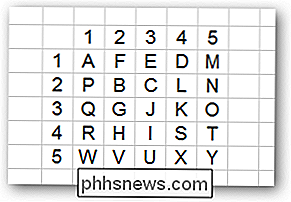

D'autres chiffrements simples comme le carré Polybius utilisaient un chiffre polyalphabétique les positions numériques correspondantes en haut et sur le côté pour indiquer l'emplacement de la lettre.

En utilisant une table comme celle ci-dessus, vous écrirez la lettre "G" comme "23" ou "GEEK" comme "23 31 31 43 ".

Enigma Machine

Pendant la Seconde Guerre mondiale, les Allemands ont utilisé la machine Enigma pour transmettre des transmissions cryptées, ce qui a pris des années avant que les Polonais puissent déchiffrer les messages, et donner la solution au problème. Forces alliées, qui était instrum

L'histoire du cryptage moderne

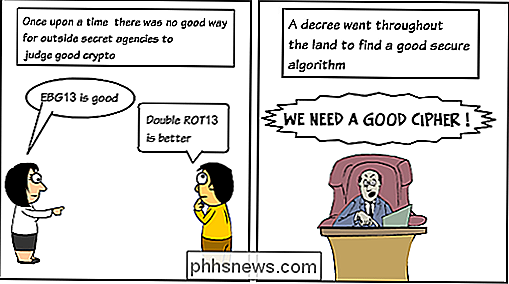

Regardons les choses en face: les techniques modernes de cryptage peuvent être un sujet extrêmement ennuyeux, donc au lieu de simplement les expliquer avec des mots, nous avons mis en place une bande dessinée qui parle de l'histoire du cryptage, inspirée du guide des figurines de Jeff Moser pour AES. Remarque: il est clair que nous ne pouvons pas tout raconter sur l'histoire du cryptage dans une bande dessinée.

À cette époque, les gens n'avaient pas une bonne méthode de cryptage

Lucifer était le nom donné à plusieurs des premiers chiffrements de blocs civils, développés par Horst Feistel et ses collègues d'IBM.

Le Data Encryption Standard (DES) est un chiffrement par blocs (une forme de cryptage secret partagé) qui a été sélectionné par le Bureau national des normes en tant que norme officielle de traitement de l'information (FIPS) pour les États-Unis en 1976 et qui a par la suite bénéficié d'une utilisation répandue au niveau international.

Le fonctionnement relativement lent de DES dans les logiciels motivés chercheurs de proposer une variété de modèles de chiffrement par blocs alternatifs, qui ont commencé à apparaître à la fin des années 1980 et début des années 1990: exemples RC5, Blowfish, IDEA, NewDES, SAFER, CAST5 et FEAL

L'algorithme de cryptage Rijndael a été adopté par le gouvernement des États-Unis en tant que cryptage à clé symétrique standard, ou Advanced Encryption Standard (AES). AES a été annoncé par l'Institut National des Standards et de la Technologie (NIST) comme FIPS PUB 197 (FIPS 197) le 26 novembre 2001 après un processus de normalisation de cinq ans dans lequel quinze designs concurrents ont été présentés et évalués avant que Rijndael algorithmes de chiffrement appropriés

Performance de l'algorithme de chiffrement

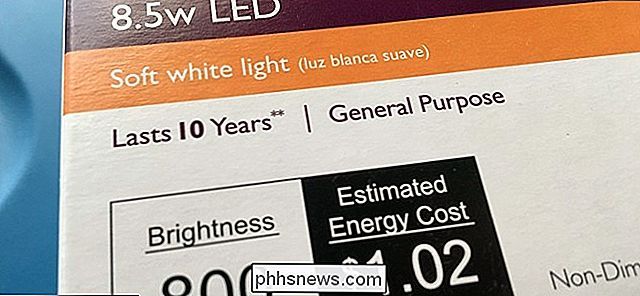

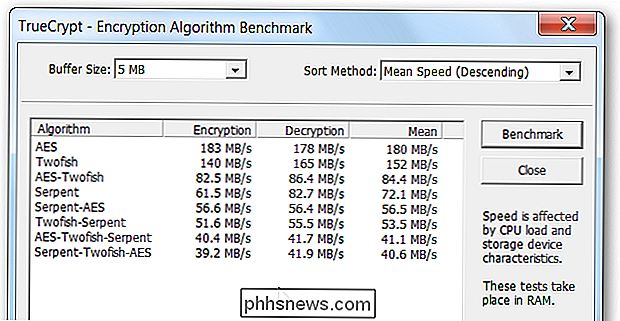

De nombreux algorithmes de chiffrement existent et sont tous adaptés à différents objectifs - les deux principales caractéristiques qui identifient et différencient un algorithme de chiffrement d'un autre sont sa capacité à sécuriser les données protégées contre les attaques et sa rapidité et son efficacité à le faire.

Comme un bon exemple de la différence de vitesse entre les différents types de cryptage, vous pouvez utiliser l'utilitaire de benchmarking intégré dans l'assistant de création de volume de TrueCrypt - comme vous pouvez le voir, AES est de loin le type de cryptage fort le plus rapide. et des méthodes de cryptage plus rapides, et ils sont tous adaptés à des fins différentes. Si vous essayez simplement de déchiffrer une petite quantité de données de temps en temps, vous pouvez vous permettre d'utiliser le cryptage le plus fort possible, ou même le crypter deux fois avec différents types de cryptage. Si vous avez besoin de vitesse, vous voudrez sans doute aller avec AES

. Pour en savoir plus sur l'analyse comparative des différents types de cryptage, consultez un rapport de l'Université Washington de St. Louis, où ils ont testé plusieurs routines,

Types de cryptage moderne

Tout l'algorithme de cryptage sophistiqué dont nous avons parlé plus haut est principalement utilisé pour deux types de cryptage différents:

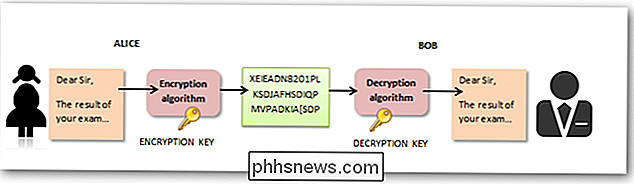

Algorithmes de clés symétriques

- utiliser des clés de cryptage associées ou identiques pour le cryptage et le décryptage Les algorithmes de clés asymétriques

- utilisent des clés différentes pour le cryptage et le décryptage - ceci est généralement appelé cryptographie à clé publique Cryptage à clé symétrique

Pour expliquer ce concept, nous utiliserons la métaphore du service postal décrite dans Wikipedia pour comprendre comment fonctionne l'algorithme des clés symétriques.

Alice place son message secret dans une boîte et verrouille la boîte à l'aide d'un cadenas sur lequel elle a une clé . Elle envoie ensuite la boîte à Bob par la poste. Lorsque Bob reçoit la boîte, il utilise une copie identique de la clé d'Alice (qu'il a déjà obtenue d'une manière ou d'une autre, peut-être lors d'une réunion en face-à-face) pour ouvrir la boîte et lire le message. Bob peut alors utiliser le même cadenas pour envoyer sa réponse secrète.

Les algorithmes à clé symétrique peuvent être divisés en chiffrements de flux et les chiffrements de chiffrement par chiffrement en bloc chiffrent les bits du message un à la fois, et les chiffrements par bloc prennent un certain nombre de bits, souvent en blocs de 64 bits à la fois, et cryptez-les comme une seule unité. Vous pouvez choisir parmi de nombreux algorithmes différents: les algorithmes symétriques les plus populaires et les plus respectés incluent Twofish, Serpent, AES (Rijndael), Blowfish, CAST5, RC4, TDES et IDEA.

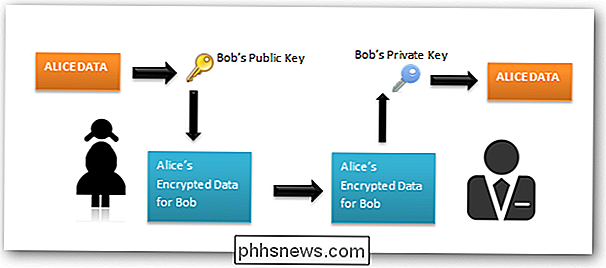

Asymmetric Encryption

un système de clés asymétriques, Bob et Alice ont des cadenas séparés, au lieu du cadenas unique avec plusieurs clés de l'exemple symétrique.

Note: ceci est, bien sûr, un exemple très simplifié de la façon dont cela fonctionne vraiment, ce qui est beaucoup plus compliqué, mais vous aurez l'idée générale. D'abord, Alice demande à Bob de lui envoyer son cadenas ouvert par la poste, en gardant sa clé pour lui. Quand Alice le reçoit, elle l'utilise pour verrouiller une boîte contenant son message et envoie la boîte verrouillée à Bob. Bob peut alors déverrouiller la boîte avec sa clé et lire le message d'Alice. Pour répondre, Bob doit également avoir le cadenas ouvert d'Alice pour verrouiller la boîte avant de la lui renvoyer

L'avantage critique dans un système de clés asymétriques est que Bob et Alice n'ont jamais besoin de se transmettre une copie de leurs clés. Cela empêche un tiers (peut-être, dans l'exemple, un travailleur postal corrompu) de copier une clé pendant qu'il est en transit, permettant à ce tiers d'espionner tous les futurs messages envoyés entre Alice et Bob. De plus, si Bob était négligent et permettait à quelqu'un d'autre de copier

sa clé , les messages d'Alice à Bob seraient compromis, mais les messages d'Alice aux autres resteraient secrets, puisque les autres fourniraient différents cadenas pour Alice à utiliser. Le cryptage asymétrique utilise différentes clés pour le cryptage et le décryptage. Le destinataire du message crée une clé privée et une clé publique. La clé publique est distribuée parmi les expéditeurs de message et ils utilisent la clé publique pour chiffrer le message. Le destinataire utilise sa clé privée tous les messages cryptés qui ont été cryptés en utilisant la clé publique du destinataire.

Il y a un avantage majeur à faire du cryptage de cette façon par rapport au cryptage symétrique. Nous n'avons jamais besoin d'envoyer quelque chose de secret (comme notre clé de chiffrement ou mot de passe) sur un canal non sécurisé. Votre clé publique sort dans le monde - ce n'est pas un secret et ce n'est pas nécessaire. Votre clé privée peut rester confortable et confortable sur votre ordinateur personnel, là où vous l'avez généré. Il ne doit jamais être envoyé par courrier électronique ou lu par des attaquants.

Comment le cryptage sécurise la communication sur le Web

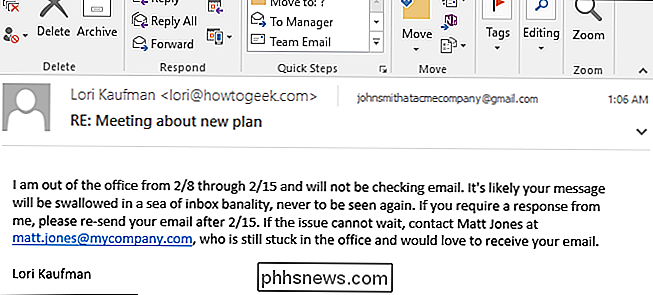

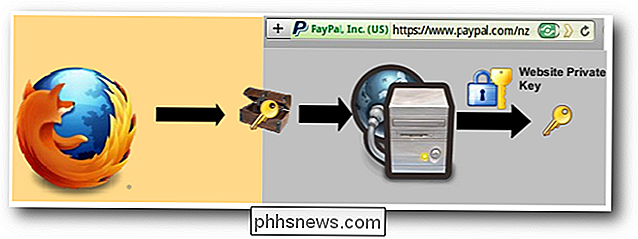

Pendant de nombreuses années, le protocole SSL (Secure Sockets Layer) sécurise les transactions Web en utilisant le cryptage entre votre navigateur Web et un serveur Web, vous protégeant ainsi des intrusions sur le réseau. le milieu.

SSL lui-même est conceptuellement assez simple. Il commence lorsque le navigateur demande une page sécurisée (généralement //)

Le serveur web envoie sa clé publique avec son certificat

Le navigateur vérifie que le certificat a été émis par une partie de confiance (généralement une racine de confiance CA), que le certificat est toujours valide et que le certificat est lié au site contacté.

Le navigateur utilise ensuite la clé publique pour chiffrer une clé de chiffrement symétrique aléatoire et l'envoie au serveur avec l'URL chiffrée requise.

Le serveur Web décrypte la clé de chiffrement symétrique à l'aide de sa clé privée et utilise la clé symétrique du navigateur pour décrypter son URL et ses données http

Le serveur Web renvoie le document html et le http données chiffrées avec la clé symétrique du navigateur. Le navigateur déchiffre les données http et le document html en utilisant la clé symétrique et affiche les informations

Et maintenant vous pouvez acheter en toute sécurité cet objet eBay dont vous n'avez pas vraiment besoin.

Avez-vous appris quelque chose?

Si vous Nous sommes à la fin de notre long cheminement vers la compréhension du cryptage et un peu de son fonctionnement, depuis les premiers jours du cryptage avec les Grecs et les Romains, l'ascension de Lucifer, et enfin l'utilisation de SSL. Cryptage asymétrique et symétrique pour vous aider à acheter ce lapin rose sur eBay.

Nous sommes de grands fans de cryptage ici sur How-To Geek, et nous avons couvert plusieurs façons de faire des choses comme:

Premiers pas avec TrueCrypt (pour sécuriser vos données)

- Ajouter le cryptage automatique du site Web à Firefox

- BitLocker To Go crypte les lecteurs flash portables sous Windows 7

- Comment sécuriser votre PC Linux en cryptant votre disque dur

- Ajouter Chiffrer / déchiffrer les options dans Windows 7 / Vista Menu contextuel

- Premiers pas avec TrueCrypt Drive Encrypter tion sur Mac OS X

- Bien sûr, le cryptage est un sujet beaucoup trop compliqué pour vraiment tout expliquer. Avons-nous oublié quelque chose d'important? N'hésitez pas à donner quelques informations sur vos collègues lecteurs dans les commentaires.

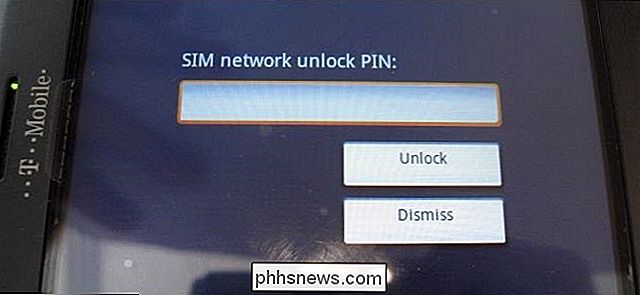

Comment débloquer votre téléphone portable (pour pouvoir l'emmener chez un nouveau transporteur)

La plupart des téléphones portables vendus en Amérique du Nord, notamment sous contrat, sont "verrouillés" sur un opérateur de téléphonie cellulaire particulier . Vous ne pouvez les utiliser que sur le réseau de ce transporteur, donc vous ne pouvez pas passer à un autre opérateur sans "déverrouiller" le téléphone.

5 Astuces pour prendre de meilleures photos avec l'appareil photo de votre smartphone

Les caméras point-and-shoot ont suivi le chemin du dodo. Bien sûr, les photographes experts peuvent se tourner vers les appareils photo reflex numériques, mais la plupart d'entre nous s'en sortent avec l'appareil photo sur notre smartphone. Les caméras Smartphone s'améliorent chaque année, mais certaines choses ne changent jamais.