Que sont les hachages MD5, SHA-1 et SHA-256 et comment les vérifier?

Vous verrez parfois les hachages MD5, SHA-1 ou SHA-256 s'afficher aux côtés des téléchargements lors de vos voyages sur Internet, mais pas vraiment connu ce qu'ils sont. Ces chaînes de texte apparemment aléatoires vous permettent de vérifier que les fichiers que vous téléchargez ne sont pas corrompus ou falsifiés. Vous pouvez le faire avec les commandes intégrées à Windows, macOS et Linux

Comment fonctionnent les hachages et comment ils sont utilisés pour la vérification des données

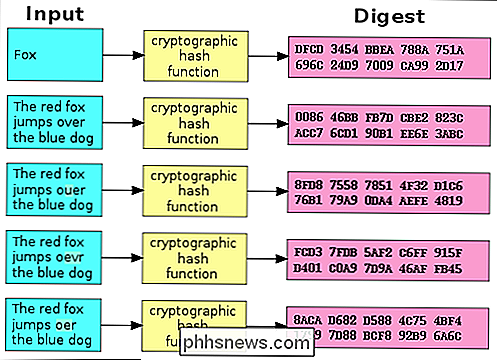

Les hachages sont les produits d'algorithmes cryptographiques conçus pour produire une chaîne de caractères. Souvent, ces chaînes ont une longueur fixe, indépendamment de la taille des données d'entrée. Jetez un oeil au tableau ci-dessus et vous verrez que "Fox" et "Le renard roux saute sur le chien bleu" donnent la même longueur de sortie.

Maintenant, comparez le deuxième exemple dans le tableau à la troisième, quatrième et cinquième. Vous verrez que, malgré un changement minime dans les données d'entrée, les hachages résultants sont tous très différents les uns des autres. Même si quelqu'un modifie une très petite partie des données d'entrée, le hachage va changer radicalement.

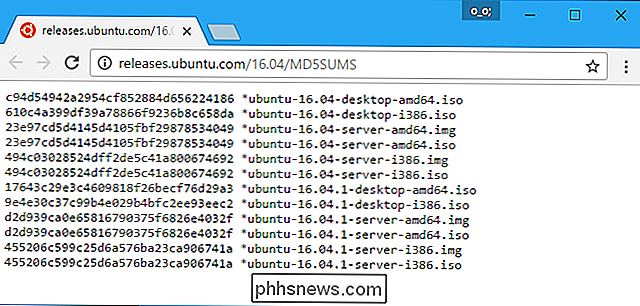

MD5, SHA-1, et SHA-256 sont toutes des fonctions de hachage différentes. Les créateurs de logiciels effectuent souvent un téléchargement de fichiers, comme un fichier .iso Linux ou même un fichier Windows .exe, et l'exécutent via une fonction de hachage. Ils offrent ensuite une liste officielle des hashs sur leurs sites web

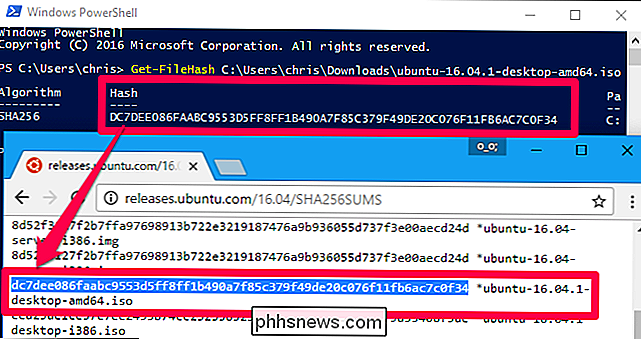

De cette façon, vous pouvez télécharger le fichier puis lancer la fonction de hachage pour confirmer que vous avez le vrai fichier original et qu'il n'a pas été corrompu pendant le téléchargement traiter ou trafiqué avec malveillance. Comme nous l'avons vu ci-dessus, même un petit changement dans le fichier changera radicalement le hachage.

Cela peut aussi être utile si vous avez un fichier provenant d'une source non officielle et que vous voulez confirmer qu'il est légitime. Disons que vous avez un fichier .ISO Linux que vous avez obtenu quelque part et que vous voulez confirmer qu'il n'a pas été falsifié. Vous pouvez rechercher le hachage de ce fichier ISO spécifique en ligne sur le site Web de la distribution Linux. Vous pouvez ensuite l'exécuter via la fonction de hachage sur votre ordinateur et confirmer qu'il correspond à la valeur de hachage que vous attendez de lui. Cela confirme que le fichier que vous avez est exactement le même fichier proposé au téléchargement sur le site Web de la distribution Linux, sans aucune modification.

Comment comparer les fonctions de hachage sur tout système d'exploitation

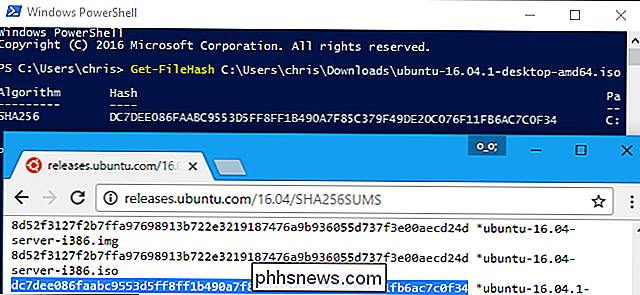

Dans cet esprit, regardons comment Vérifiez le hachage d'un fichier que vous avez téléchargé et comparez-le à celui que vous avez reçu. Voici des méthodes pour Windows, macOS et Linux. Les hachages seront toujours identiques si vous utilisez la même fonction de hachage sur le même fichier. Peu importe le système d'exploitation utilisé

Windows

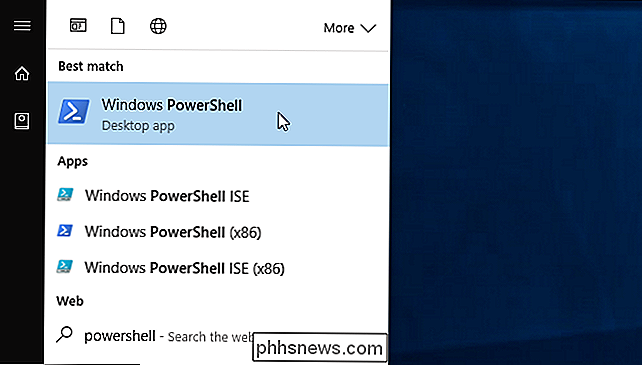

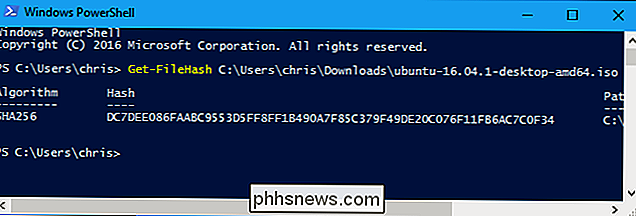

Ce processus est possible sans logiciel tiers sous Windows grâce à PowerShell.

Pour commencer, ouvrez une fenêtre PowerShell en lançant le PowerShell "raccourci dans votre menu Démarrer.

Exécutez la commande suivante, en remplaçant" C: path to file.iso "avec le chemin d'accès à tout fichier que vous souhaitez afficher le hachage de:

Get-FileHash C : path to file.iso

Il faut un certain temps pour générer le hachage du fichier, en fonction de la taille du fichier, de l'algorithme que vous utilisez et de la vitesse du lecteur sur lequel le fichier est

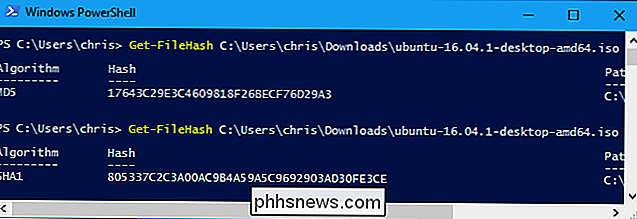

Par défaut, la commande affichera le hachage SHA-256 pour un fichier. Cependant, vous pouvez spécifier l'algorithme de hachage que vous voulez utiliser si vous avez besoin d'un hachage MD5, SHA-1 ou autre

Exécutez l'une des commandes suivantes pour spécifier un algorithme de hachage différent:

Get-FileHash C: chemin vers fichier.iso -Algorithme MD5

Get-FileHash C: chemin vers fichier.iso -Algorithme SHA1

Get-FileHash C: chemin vers fichier.iso -Algorithme SHA256

Get-FileHash C: chemin vers fichier.iso -Algorithme SHA384

Get-FileHash C: chemin vers fichier.iso -Algorithme SHA512

Get-FileHash C: chemin à file.iso -Algorithme MACTripleDES

Get-FileHash C: chemin en file.iso -Algorithm RIPEMD160

Comparez le résultat de la fonction de hachage au résultat attendu. S'il s'agit de la même valeur, le fichier n'a pas été altéré, altéré ou modifié de l'original.

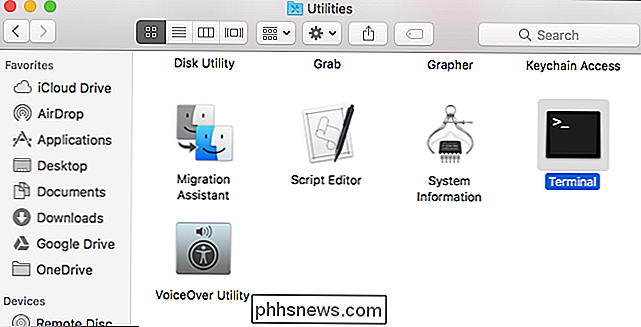

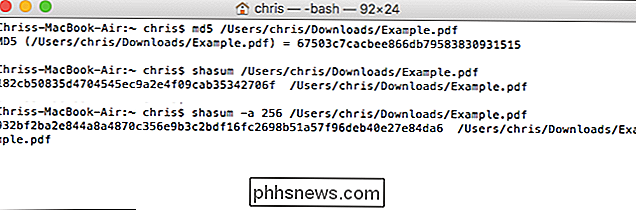

macOS

macOS inclut des commandes pour afficher différents types de hachages. Pour y accéder, lancez une fenêtre Terminal. Vous le trouverez dans Finder> Applications> Utilitaires> Terminal.

La commandemd5affiche le hachage MD5 d'un fichier:

md5 / chemin / vers / fichier

Le La commandeshasumaffiche le hachage SHA-1 d'un fichier par défaut. Cela signifie que les commandes suivantes sont identiques:

shasum / chemin / vers / fichier

shasum -a 1 / chemin / vers / fichier

Pour afficher le hachage SHA-256 d'un fichier, exécutez la commande suivante:

shasum -a 256 / chemin / vers / fichier

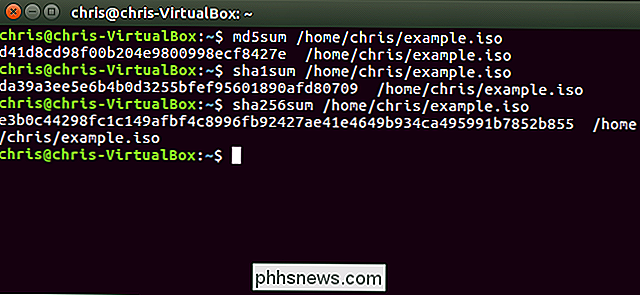

Linux

Sous Linux, accédez à un terminal et exécutez l'une des commandes suivantes pour afficher le hachage d'un fichier, selon le type de hachage que vous souhaitez view:

md5sum / chemin / vers / fichier

sha1sum / chemin / vers / fichier

sha256sum / chemin / vers / fichier

Certains hachages sont cryptographiquement signés pour encore plus de sécurité

Alors que les hachages peuvent vous aider à confirmer qu'un fichier n'a pas été falsifié, il y a toujours une voie d'attaque ici. Un attaquant pourrait prendre le contrôle du site web d'une distribution Linux et modifier les hachages apparaissant dessus, ou un attaquant pourrait effectuer une attaque man-in-the-middle et modifier la page web en transit si vous accédiez au site via HTTP au lieu de HTTPS chiffré.

C'est pourquoi les distributions Linux modernes fournissent souvent plus que des hash listés sur les pages web. Ils signent cryptographiquement ces hachages pour les protéger contre les attaquants qui pourraient tenter de modifier les hachages. Vous voudrez vérifier la signature cryptographique pour vous assurer que le fichier hash a bien été signé par la distribution Linux si vous voulez être absolument sûr que le hachage et le fichier n'ont pas été falsifiés.

RELATED: Comment vérifier un La somme de contrôle de Linux ISO et confirmez qu'elle n'a pas été altérée par

La vérification de la signature cryptographique est un processus plus complexe. Lisez notre guide pour vérifier que les ISO de Linux n'ont pas été falsifiées pour des instructions complètes.

Crédit photo: Jorge Stolfi / Wikimedia

Activation des restrictions parentales iTunes sur un PC, un Mac ou un iPhone

Que vos enfants utilisent iTunes sur un Mac, un ordinateur Windows ou sur leur iPhone ou iPad, vous ne le faites probablement pas veulent qu'ils accèdent au contenu adulte inapproprié. Activer les restrictions parentales sur iTunes pour Windows et macOS Pour configurer les restrictions parentales sur iTunes sur le bureau, rendez-vous sur les préférences d'iTunes.

Comment exécuter une commande de terminal Mac avec un raccourci clavier

Existe-t-il des commandes de terminal particulières que vous utilisez plusieurs fois par jour? Souhaitez-vous que vous puissiez les déclencher rapidement, en appuyant simplement sur une touche? En fin de compte, vous le pouvez! Nous vous avons montré tous les raccourcis clavier Mac que vous devriez utiliser, mais cela vous donne l'opportunité d'inventer votre propre raccourci clavier pour faire à peu près tout ce que vous pouvez imaginer avec le Terminal.