Tor est-il réellement anonyme et sécurisé?

Certaines personnes croient que Tor est un moyen complètement anonyme, privé et sécurisé d'accéder à Internet sans que personne ne soit capable de surveiller votre navigation et de remonter jusqu'à vous - mais est-ce? Ce n'est pas si simple.

Tor n'est pas la parfaite solution d'anonymat et de confidentialité. Il comporte plusieurs limitations et risques importants, dont vous devez être conscient si vous l'utilisez.

Les nœuds de sortie peuvent être reniflés

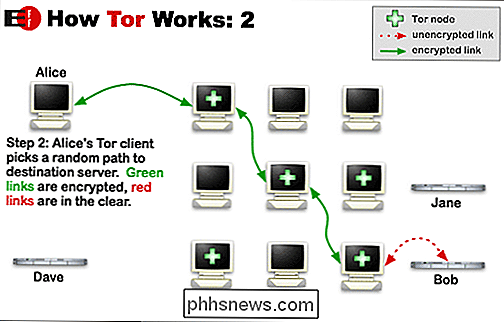

Lisez notre discussion sur le fonctionnement de Tor pour un aperçu plus détaillé de la façon dont Tor fournit son anonymat. En résumé, lorsque vous utilisez Tor, votre trafic Internet est acheminé via le réseau de Tor et passe par plusieurs relais sélectionnés au hasard avant de quitter le réseau Tor. Tor est conçu de sorte qu'il est théoriquement impossible de savoir quel ordinateur a réellement demandé le trafic. Votre ordinateur a peut-être initié la connexion ou il peut simplement agir comme un relais, relayant ce trafic crypté vers un autre nœud Tor.

Cependant, la plupart du trafic Tor doit finalement émerger du réseau Tor. Par exemple, disons que vous vous connectez à Google via Tor - votre trafic passe par plusieurs relais Tor, mais il doit finalement sortir du réseau Tor et se connecter aux serveurs de Google. Le dernier nœud Tor, où votre trafic quitte le réseau Tor et pénètre dans l'Internet ouvert, peut être surveillé. Ce noeud où le trafic quitte le réseau Tor est appelé "noeud de sortie" ou "relais de sortie".

Dans le diagramme ci-dessous, la flèche rouge représente le trafic non chiffré entre le noeud de sortie et "Bob", un ordinateur Internet.

Si vous accédez à un site Web HTTPS (crypté) tel que votre compte Gmail, cela est correct, bien que le noeud de sortie puisse voir que vous vous connectez à Gmail. Si vous accédez à un site Web non crypté, le noeud de sortie peut potentiellement surveiller votre activité Internet, suivre les pages Web que vous visitez, les recherches que vous effectuez et les messages que vous envoyez.

Les utilisateurs doivent consentir à exécuter des noeuds de sortie Les nœuds de sortie les exposent à un risque juridique plus élevé que l'exécution d'un nœud relais qui transmet le trafic. Il est probable que les gouvernements aient des nœuds de sortie et surveillent le trafic qui les quitte, utilisant ce qu'ils apprennent à enquêter sur les criminels ou, dans les pays répressifs, punissent les activistes politiques.

Ce n'est pas seulement un risque théorique. En 2007, un chercheur en sécurité a intercepté des mots de passe et des messages électroniques pour une centaine de comptes de messagerie en exécutant un noeud de sortie Tor. Les utilisateurs en question ont fait l'erreur de ne pas utiliser le cryptage sur leur système de messagerie, estimant que Tor les protégerait d'une manière ou d'une autre avec son cryptage interne. Mais ce n'est pas comme cela que Tor fonctionne.

Leçon : Lorsque vous utilisez Tor, assurez-vous d'utiliser des sites Web cryptés (HTTPS) pour tout ce qui est sensible. Gardez à l'esprit que votre trafic pourrait être surveillé - pas seulement par les gouvernements, mais par des personnes mal intentionnées à la recherche de données privées.

JavaScript, Plug-ins et autres applications peuvent fuir votre IP

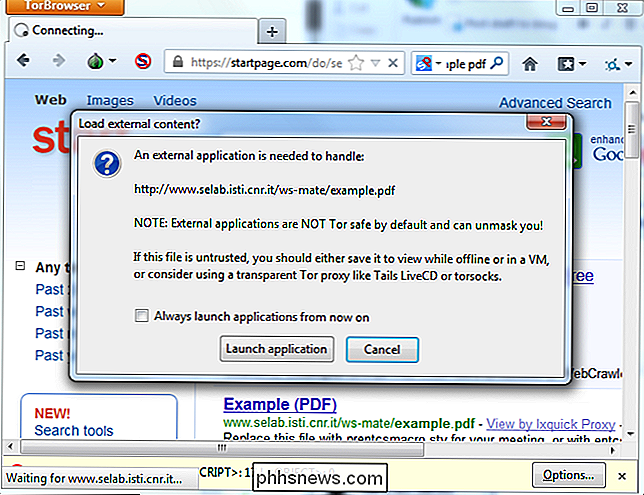

couvert lorsque nous avons expliqué comment utiliser Tor, vient préconfiguré avec des paramètres sécurisés. JavaScript est désactivé, les plug-ins ne peuvent pas s'exécuter, et le navigateur vous préviendra si vous essayez de télécharger un fichier et l'ouvrir sur une autre application.

JavaScript n'est pas normalement un risque de sécurité, mais si vous essayez Pour masquer votre adresse IP, vous ne souhaitez pas utiliser JavaScript. Le moteur JavaScript de votre navigateur, des plug-ins comme Adobe Flash et des applications externes telles qu'Adobe Reader ou même un lecteur vidéo pourraient potentiellement "divulguer" votre adresse IP réelle à un site Web qui tente de l'acquérir.

Le navigateur Tor évite tous ces problèmes avec ses paramètres par défaut, mais vous pourriez potentiellement désactiver ces protections et utiliser JavaScript ou des plug-ins dans le navigateur Tor. Ne faites pas cela si vous êtes sérieux au sujet de l'anonymat - et si vous n'êtes pas sérieux au sujet de l'anonymat, vous ne devriez pas utiliser Tor en premier lieu.

Ce n'est pas seulement un risque théorique. En 2011, un groupe de chercheurs a acquis les adresses IP de 10 000 personnes qui utilisaient des clients BitTorrent via Tor. Comme de nombreux autres types d'applications, les clients BitTorrent ne sont pas sûrs et peuvent exposer votre véritable adresse IP.

Leçon : laissez les paramètres sécurisés du navigateur Tor en place. N'essayez pas d'utiliser Tor avec un autre navigateur - respectez l'offre du navigateur Tor, qui a été préconfigurée avec les paramètres idéaux. Vous ne devriez pas utiliser d'autres applications avec le réseau Tor.

L'exécution d'un nœud de sortie vous met en danger

Si vous êtes un fervent partisan de l'anonymat en ligne, vous pouvez être motivé à faire don de votre bande passante . Cela ne devrait pas être un problème légal - un relais Tor transmet juste le trafic crypté dans le réseau Tor. Tor obtient l'anonymat grâce à des relais gérés par des volontaires.

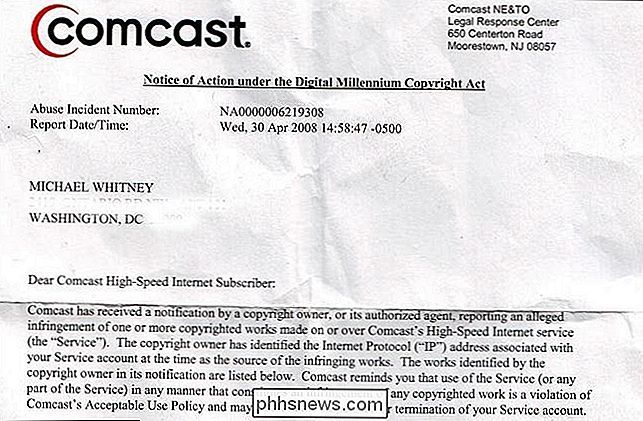

Cependant, vous devriez réfléchir à deux fois avant d'utiliser un relais de sortie, un endroit où le trafic Tor sort du réseau anonyme et se connecte à Internet ouvert. Si des criminels utilisent Tor pour des choses illégales et que le trafic sort de votre relais de sortie, ce trafic sera traçable à votre adresse IP et vous pourriez être frappé à votre porte et votre équipement informatique confisqué. Un homme en Autriche a été perquisitionné et accusé de distribuer de la pornographie juvénile pour avoir géré un noeud de sortie Tor. L'exécution d'un noeud de sortie Tor permet à d'autres personnes de faire de mauvaises choses qui peuvent être reliées à vous, tout comme d'exploiter un réseau Wi-Fi ouvert - mais il est beaucoup, beaucoup, beaucoup plus susceptible de vous causer des ennuis. Les conséquences peuvent ne pas être une pénalité criminelle, cependant. Vous risquez d'être confronté à un procès pour avoir téléchargé un contenu ou une action protégé par le Copyright Alert System aux États-Unis.

Les risques liés à l'exécution des nœuds de sortie Tor sont liés au premier point. Parce que l'exécution d'un noeud de sortie Tor est si risquée, peu de gens le font.

Leçon : ne jamais lancer un noeud de sortie Tor - sérieusement

Le projet Tor contient des recommandations pour l'exécution d'un noeud de sortie vouloir. Leurs recommandations comprennent l'exécution d'un noeud de sortie sur une adresse IP dédiée dans un établissement commercial et l'utilisation d'un FAI compatible Tor. N'essayez pas ca a la maison! (La plupart des gens ne devraient même pas essayer cela au travail.)

Tor n'est pas une solution magique qui vous accorde l'anonymat. Il assure l'anonymat en passant intelligemment un trafic crypté à travers un réseau, mais ce trafic doit émerger quelque part - ce qui est un problème à la fois pour les utilisateurs de Tor et pour les opérateurs de nœud de sortie. En outre, le logiciel qui fonctionne sur nos ordinateurs n'a pas été conçu pour cacher nos adresses IP, ce qui entraîne des risques en dehors de l'affichage de pages HTML dans le navigateur Tor.

Crédit photo: Michael Whitney sur Flickr, Andy Roberts sur Flickr, The Tor Project, Inc.

Utilisez votre fichier de configuration SSH pour créer des alias pour les hôtes

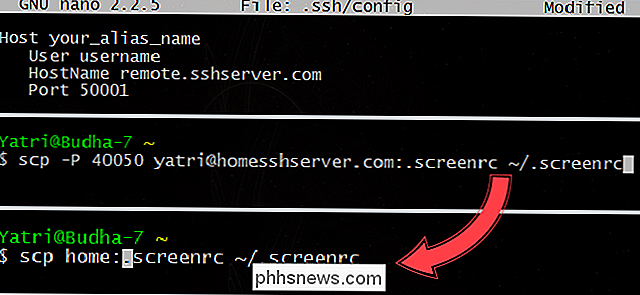

Cette astuce est destinée aux utilisateurs Linux et SSH qui se connectent souvent à des systèmes distants. Avoir à taper encore et encore les mêmes informations est répétitif, mais l'utilisation d'un fichier de configuration SSH rend le processus beaucoup plus pratique. Il est assez facile d'activer scp -P 50001 username@remote.

Partout où vous pouvez regarder (ou diffuser) les débats présidentiels de 2016

La saison électorale est imminente, et les débats ne manquent pas: télévision traditionnelle, options de streaming en ligne, et vous pouvez même le voir dans la réalité virtuelle. Contrairement aux cerceaux presque flamboyants que vous avez dû traverser pour regarder la couverture des Jeux olympiques d'été 2016 cette année, vous pouvez vous reposer en sachant que rester au courant de la course présidentielle américaine actuelle Les débats présidentiels de ce cycle électoral sont, de loin, les débats les plus diffusés à ce jour et, contrairement aux débats primaires, sont disponibles presque partout.