PermitRootLogin est-il basé sur l'UID ou le nom d'utilisateur?

Parfois, il est amusant de creuser un peu plus dans la façon dont les choses fonctionnent pour satisfaire votre curiosité tout en apprenant quelque chose de nouveau, comme PermitRootLogin Exemple. Vérifie-t-il l'UID ou le nom d'utilisateur?

La session questions-réponses d'aujourd'hui nous est offerte par SuperUser, une subdivision de Stack Exchange, un regroupement communautaire de sites Web Q & A

. La question

lecteur SuperUser ge0rg veut savoir si PermitRootLogin est basé sur l'UID ou le nom d'utilisateur:

La page de manuel indique que

PermitRootLogin : Spécifie si root peut se connecter avec ssh (1).

- Cependant, il n'est pas clair si cette vérification est basée sur le nom d'utilisateur (

root ) ou l'UID ( 0 ). Que se passe-t-il si le compte root est renommé admin ? Est-ce que admin sera capable de se connecter quand PermitRootLogin = no ? Que se passe-t-il s'il y a deux comptes avec UID = 0 (c'est-à-dire root et admin )? L'un d'entre eux sera-t-il capable de se connecter? PermitRootLogin est-il basé sur l'UID ou le nom d'utilisateur?

Le contributeur SuperUser Answer

mtak a la réponse pour nous:

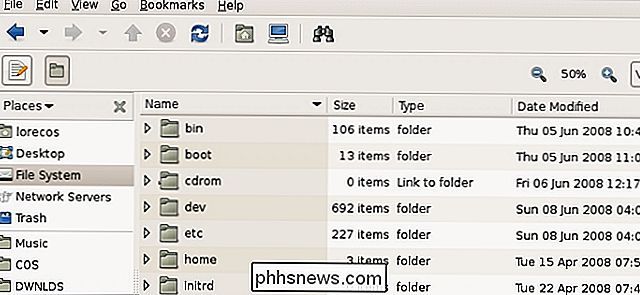

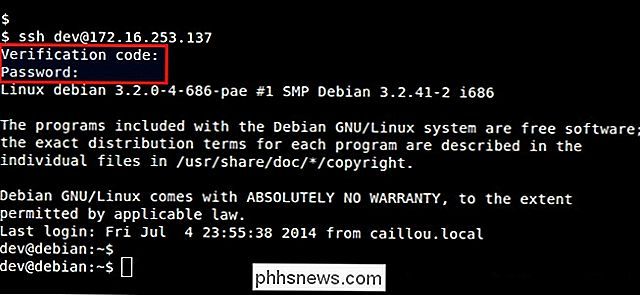

avec l'UID (testé sur

OpenSSH_6.7p1 Debian-5 + deb8u3, OpenSSL 1.0.1f 3 mai 2016 ): Réglez

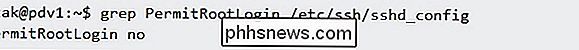

PermitRootLogin sur Off: Assurez-vous l'utilisateur nommé

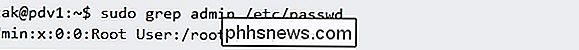

admin est créé avec UID 0 : Assurez-vous que l'utilisateur peut être utilisé pour se connecter au système:

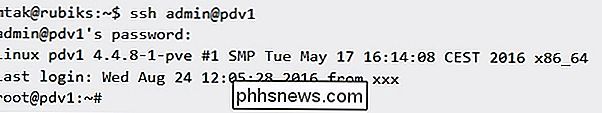

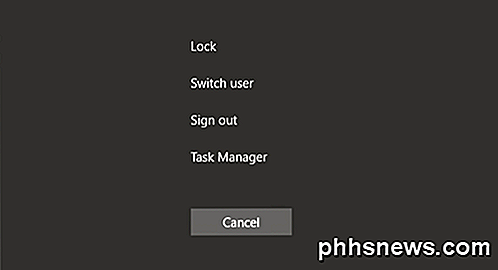

Vérifiez si nous pouvons nous connecter à le système utilisant SSH:

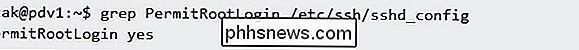

Si nous remettons

PermitRootLogin sur On: Et essayons de nous connecter:

Avez-vous quelque chose à ajouter à l'explication? Sonnez dans les commentaires. Vous voulez lire plus de réponses d'autres utilisateurs de Stack Exchange? Découvrez le fil de discussion complet ici.

Crédit d'image: Captures d'écran Linux / Xmodulo (Flickr / Xmodulo)

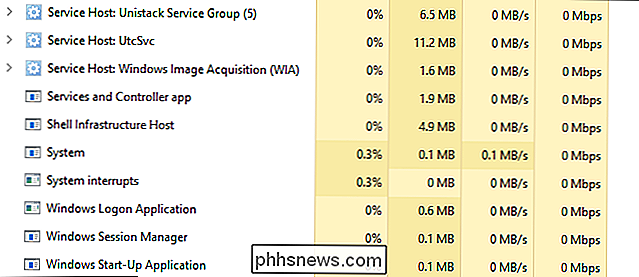

Guide de Windows 10 Gestionnaire des tâches - Partie I

Avez-vous déjà gelé un programme qui refuse de fermer ou de disparaître? Un problème ennuyeux est quand une application mal écrite s'écrase et refuse d'être fermée. Ou peut-être avez-vous remarqué que votre ordinateur tourne soudainement très lentement, mais il n'y a aucune indication claire quant à pourquoi? Dans ce cas

Comment les "builds" de Windows 10 sont différents des Service Packs

Si vous êtes un utilisateur de longue date de Windows, vous connaissez probablement les Service Packs, mais Microsoft en a fini avec eux. La première grande mise à jour de Windows 10 - la "mise à jour de novembre" - est un "build" plutôt qu'un service pack. Les futures grandes mises à jour de Windows 10 seront aussi des versions.