Est-il sécuritaire d'utiliser un disque dur pendant que rsync fonctionne?

Si vous commencez à utiliser rsync pour la première fois et que vous avez plusieurs disques durs de grande taille, est-ce sûr d'utiliser réellement un ou plusieurs d'entre eux au cours du long processus?

La session questions-réponses d'aujourd'hui nous est offerte par SuperUser, une subdivision de Stack Exchange, un regroupement communautaire de sites Web de questions et réponses.

La question

Lecteur SuperUser Tout veut savoir si l'utilisation d'un disque dur est sûre pendant l'exécution de rsync:

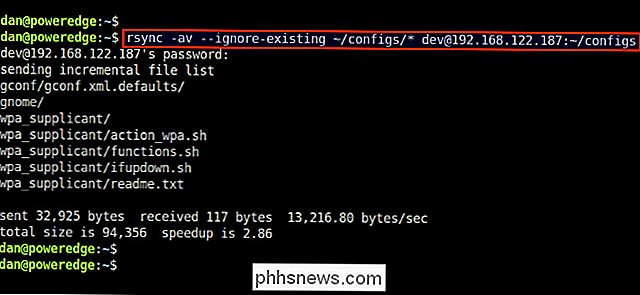

Je prévois de sauvegarder ma collection de gros disques durs en utilisant rsync et je prévois que cela prendra quelques jours. Est-il prudent d'utiliser le disque dur d'origine (en ajoutant des fichiers) pendant que rsync fonctionne ou il vaut mieux laisser les disques durs intacts jusqu'à ce que rsync soit complètement terminé?

Peut-on utiliser un disque dur pendant que rsync fonctionne?

Le contributeur SuperUser Answer

Michael Kjorling a la réponse pour nous:

Comme d'autres l'ont déjà signalé, il est sûr de lire depuis le disque source ou d'utiliser le disque cible en dehors du répertoire cible pendant l'exécution de rsync . Il est également prudent de lire dans le répertoire cible, en particulier si le répertoire cible est peuplé exclusivement par l'exécution de rsync

Cependant, ce qui n'est généralement pas sûr, c'est d'écrire dans le répertoire source pendant l'exécution de rsync. "Écrire" est tout ce qui modifie le contenu du répertoire source ou de tout sous-répertoire, ce qui inclut les mises à jour de fichiers, les suppressions, la création, etc.

Cela n'entraînera pas de rupture, ramassé par rsync pour la copie à l'emplacement cible. Cela dépend du type de changement, si rsync a déjà analysé ce répertoire et si rsync a déjà copié le fichier ou le répertoire en question.

Il existe cependant un moyen simple de contourner ce problème. Une fois rsync terminé, exécutez-le à nouveau avec les mêmes paramètres (sauf si vous avez un paramètre de suppression funky, si vous le faites, alors soyez un peu plus prudent). Ainsi, rsync réexaminera la source et transférera toutes les différences qui n'auraient pas été détectées lors de l'exécution initiale

La seconde exécution ne devrait transférer que les différences survenues lors de la précédente exécution de rsync, et sera donc complétée Plus vite. Ainsi, vous pouvez vous sentir libre d'utiliser l'ordinateur normalement lors de la première exécution, mais vous devez éviter d'apporter autant de modifications que possible à la source lors de la deuxième exécution. Si vous le pouvez, pensez fortement à remonter le système de fichiers source en lecture seule avant de lancer la seconde exécution de rsync (quelque chose comme mount -o ro, remount / media / source devrait faire).

Avez-vous quelque chose à ajouter? Sonnez dans les commentaires. Vous voulez lire plus de réponses d'autres utilisateurs de Stack Exchange? Découvrez le fil de discussion complet ici.

Crédit d'image: Captures d'écran Linux (Flickr)

Comment optimiser le stockage de musique de votre iPhone pour libérer automatiquement de l'espace

Malgré l'augmentation de la taille de stockage de chaque génération d'iPhones et d'autres appareils iOS, il est vraiment facile de les remplir. Si votre problème de gestion du stockage résulte d'un excès de musique, une nouvelle fonctionnalité introduite dans iOS 10 facilite l'optimisation de votre espace de stockage et libère de l'espace.

Que sont les licences Creative Commons?

Tout travail créatif que vous effectuez est protégé par le droit d'auteur. Cela signifie que si vous écrivez quelque chose, prenez une photo, enregistrez une chanson, peignez une image ou faites quelque chose qui crée de la propriété intellectuelle, vous obtenez certaines protections juridiques. La plus grande protection est que les autres personnes ne peuvent pas simplement prendre votre travail et l'utiliser à leur guise.