Guide OTT pour sécuriser votre vie numérique après la mort

En ce qui concerne le monde numérique, je suis le seul de ma famille à en savoir beaucoup. Malheureusement, ma femme utilise uniquement son iPhone pour le courrier électronique, Facebook, le chat et les jeux. C'est à peu près ça. Moi, d'autre part, gérer tout ce qui touche à Internet ou aux ordinateurs. Je gère nos services bancaires en ligne, nos investissements et nos cartes de crédit.

J'ai également tous les mots de passe et les connexions pour tous les sites que nous utilisons de AAA à notre site HOA aux compagnies aériennes aux réseaux sociaux, etc., etc. Je gère également tous vos médias numériques y compris les photos, vidéos et documents numériques importants . Pour compliquer la situation, je dirige une entreprise totalement numérique: les blogs! J'ai plusieurs sites, liés à leurs propres comptes bancaires et identités en ligne, couvrant des offres de réseaux publicitaires, des pages de réseaux sociaux, des sites d'hébergement, etc.

Récemment, j'ai pensé que si je devais mourir ou être frappé d'incapacité, la famille serait foutue. Elle ne sait pas combien de comptes bancaires nous avons, où sont les investissements, quels comptes en ligne nous avons ou quelles choses j'ai stockées dans le nuage (ce qui est beaucoup). De plus, même si elle le faisait, elle ne pourrait pas se connecter à l'un d'entre eux. Cela signifierait qu'il y aurait toute une série de connexions numériques et d'actifs assis sans personne pour les gérer ou les prendre en charge. Notre identité numérique serait un gâchis complet.

Le seul avantage est qu'elle connaît mon mot de passe maître et a accès à mon dispositif d'authentification à deux facteurs, qu'elle pourrait utiliser pour accéder à une liste de tous mes sites et connexions. Cependant, elle ne sait même pas où utiliser le mot de passe principal, puisqu'elle ne l'a jamais fait auparavant.

Dans cet article, je veux passer en revue quelques solutions possibles que j'ai étudiées au cours des dernières semaines et comment j'ai décidé de sécuriser mon héritage numérique en cas de décès ou de disparition prématurée. Pas de trucs sympas à penser, mais totalement nécessaires d'autant plus que la plupart des choses que nous faisons dans nos vies sont en ligne ou en format numérique.

Premièrement, rassemblez tout

Peu importe le chemin que vous emprunterez à la fin pour transmettre des informations à votre proche ou à votre proche, vous devez d'abord rassembler toutes les informations et les stocker au même endroit. Maintenant, il y a plusieurs façons de le faire, mais il est absolument nécessaire que les données soient stockées de manière très sécurisée, car vous mettez en fait toute votre vie numérique dans un seul endroit.

Selon votre niveau de confiance, vous pouvez générer cette liste soit numériquement, soit à l'ancienne. J'utilise une application de gestion de mot de passe dont je suis convaincu qu'elle ne sera pas piratée. Toutefois, si vous êtes simplement opposé à la mise en ligne d'informations aussi sensibles, il est préférable de tout écrire ou de les taper, puis de les imprimer et de supprimer la version numérique.

Les deux meilleures options pour le stockage numérique sont KeePass et LastPass. KeePass peut être stocké localement et pourrait donc être une meilleure option pour ceux qui se méfient de tout stocker sur Internet. Si vous êtes à l'aise avec le cryptage et l'authentification à deux facteurs, vous pouvez utiliser LastPass pour compiler toutes les données essentielles.

LastPass a d'autres fonctionnalités de sécurité utiles comme un mot de passe à usage unique. Avec un mot de passe unique, vous pouvez le stocker dans un endroit sécurisé comme un coffre-fort et votre conjoint pourrait utiliser ce mot de passe pour se connecter à votre compte si quelque chose devait vous arriver. La bonne chose à propos d'un mot de passe à usage unique est qu'il expire après vous être connecté une fois. Vous n'avez donc pas besoin de donner votre mot de passe principal ni de le stocker n'importe où qui n'est pas aussi sécurisé que vous le souhaitez.

En termes d'informations que vous devriez recueillir, il devrait littéralement être tout ce que vous pouvez penser. Comptes de courriel, services bancaires en ligne, cartes de crédit, investissements, sites de réseautage social, compagnies aériennes, sites commerciaux, sites de sauvegarde, sites d'hébergement, etc. Tout ce que vous avez déjà fait est toujours pertinent et utile. Avec KeePass et LastPass, vous pouvez également ajouter des notes à chaque élément que vous ajoutez, donc s'il y a des informations supplémentaires autres que les informations de connexion que vous devez inclure, il est facile d'ajouter cela.

Deuxièmement, tout sécuriser

Maintenant que vous avez une collection principale de tout ce qui existe dans votre vie numérique, vous devez vous assurer que c'est sécurisé. Si vous utilisez les options numériques comme LastPass ou KeePass, vous devez utiliser plus qu'un simple mot de passe. Les deux ont des options d'authentification secondaire (deux facteurs) qui rendent le tout un million de fois plus sécurisé.

Même avec le chiffrement et l'authentification à deux facteurs, cependant, les données peuvent encore être compromises et c'est là que les personnes qui hésitent à stocker numériquement des données ont une légitimité légitime. Par exemple, si vous vous retrouvez avec des logiciels espions ou malveillants qui s'exécutent secrètement en arrière-plan, il pourrait facilement capturer tout ce que vous tapez. En termes d'accès à votre base de données entière, ce serait beaucoup plus difficile défaut. Même si le logiciel malveillant copiait votre fichier de base de données sur son ordinateur à distance, il ne serait pas capable de le déchiffrer en une durée humainement faisable même avec de nombreux ordinateurs rapides.

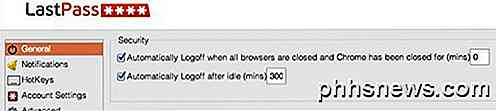

Il est essentiel que l'ordinateur que vous utilisez pour compiler toutes ces informations soit propre avant de commencer. Si vous copiez et collez beaucoup, les logiciels malveillants peuvent capturer ce qu'il y a dans le presse-papiers avant qu'il ne pénètre dans la base de données cryptée. En outre, si quelqu'un peut contrôler à distance votre ordinateur, alors il peut ouvrir les programmes (si laissé ouvert) et obtenir toutes les informations dont ils ont besoin. C'est pourquoi il est également essentiel de fermer la base de données si vous ne l'utilisez pas (KeePass) et de définir un délai d'attente court si vous utilisez l'extension du navigateur (LastPass).

Avec l'extension du navigateur LastPass, vous pouvez accéder à tout à partir de votre navigateur. C'est pratique pour se connecter automatiquement aux sites, etc., mais cela pose également un gros risque de sécurité. Si quelqu'un prend le contrôle de votre ordinateur et que vous êtes connecté à LastPass, il peut simplement exporter un fichier avec tous les identifiants et informations d'identification et le transférer à lui-même en quelques minutes ou moins.

Cependant, LastPass connaît tout cela et a donc beaucoup d'options de sécurité. Par exemple, si vous fermez le navigateur, vous pouvez vous assurer que LastPass se déconnecte, ce qui signifie que si quelqu'un d'autre vient ouvrir le navigateur, il devra se reconnecter. Vous pouvez également l'avoir pour qu'il se déconnecte après un certain temps d'inactivité. Je mets cela à quelques minutes parce que je ne veux pas que quelqu'un d'autre puisse accéder à mon compte alors que je ne suis pas là et que la fenêtre du navigateur est ouverte.

Avec KeePass, vous avez également un peu de sécurité. La nouvelle version a même la capacité de perturber les keyloggers installés sur votre machine afin qu'ils ne puissent pas réellement capturer les données que vous tapez dans l'un des champs. En plus d'un mot de passe principal, vous pouvez utiliser des fichiers clés. Un fichier de clé est un fichier qui est stocké sur un périphérique externe et doit être utilisé en plus du mot de passe principal pour ouvrir la base de données. Enfin, vous pouvez également lier la base de données à votre compte Windows. Ainsi, même avec le mot de passe et le fichier de clé, vous devez également être connecté à ce compte d'utilisateur particulier.

C'est pourquoi pratiquement tout le monde utilise l'une de ces deux options pour stocker des informations de connexion sécurisées. Si vous ne voulez utiliser aucune option numérique, il vous suffit d'écrire tout sur papier. Je déconseille vivement d'utiliser un programme comme Word, puis d'imprimer le fichier. Le problème principal est que pendant que vous créez le fichier, il est ouvert à l'attaque et non crypté. De plus, vous avez la possibilité d'oublier tout cela, vous ouvrant ainsi à toutes sortes de problèmes. Il faudra évidemment beaucoup de temps pour compiler la liste, il est donc préférable d'utiliser quelque chose de sécurisé pendant que vous le faites.

Plus tard, après avoir exporté la base de données vers une version imprimée, vous pouvez supprimer la base de données ou le compte en ligne si vous vous sentez vraiment mal à l'aise.

Troisièmement, obtenir un avocat

Malheureusement, le monde réel et le monde numérique sont interconnectés. Quand quelqu'un meurt, la banque gèlera généralement ses comptes. Si vous ne disposez pas de la procuration financière appropriée, votre épouse pourrait ne pas avoir accès à de l'argent avant la liquidation de la succession. Cela peut ajouter plus de stress à une situation déjà très stressante.

Un avocat compétent peut tout mettre en ordre pour vous et peut même être utilisé pour stocker votre fichier imprimé maître confidentiel ou votre mot de passe principal. Ce qui est essentiel, c'est de configurer correctement tous les pouvoirs des avocats. Un compte de contrôle conjoint fonctionnera, mais seulement si vous avez un compte bancaire. Dans un cas comme le mien, j'ai un tas de comptes bancaires et seulement mon nom est sur eux. Si je veux qu'elle prenne le contrôle, juste lui donner les informations de connexion ne fera rien. En fait, cela peut causer plus de problèmes parce que techniquement, elle enfreindra la loi en accédant aux comptes après ma mort.

Quatrièmement, écrire un guide et le stocker

Enfin, vous devez créer quelque chose que quelqu'un de non-technique peut suivre. La meilleure façon de le faire est de rédiger un document qui explique comment les choses sont configurées, quels comptes sont importants, comment y accéder, etc. Imprimez ce document et en plus, la liste de toutes les connexions pour tout et stockez ceci dans un coffre-fort. dépôt dans une banque.

Ne gardez pas cela à la maison, même dans l'un de ces coffres-forts si possible. Pourquoi? Eh bien, c'est juste mieux de le garder dans un endroit officiel qui exige que quelqu'un marche dans un lieu public. Si vous avez un coffre-fort à la maison et qu'il y a des gens qui savent ce qu'il y a dedans, cela pourrait amener quelqu'un à faire quelque chose d'imprudent comme forcer votre personne de confiance à l'ouvrir pour eux. C'est probablement une petite chance, mais le fait est que des choses folles se produisent après que quelqu'un meure parfois et que vous ne vouliez pas faire face à cela.

Si vous ne voulez pas stocker le mot de passe complet et la liste de connexion dans le coffre-fort, vous pouvez y laisser le mot de passe principal ou même un seul mot de passe, bien que ce soit un peu plus risqué. Une fois et si quelqu'un est mis en lock-out après cela sans obtenir les informations appropriées, alors ils ne pourront plus jamais revenir.

Conclusion

Ce n'est évidemment pas le seul moyen ou le meilleur moyen de transférer votre identité numérique à quelqu'un d'autre après votre décès, mais c'est un premier pas que la plupart des gens, y compris moi-même, n'ont même pas pensé. Ma femme et moi avons créé une volonté il y a longtemps avec une confiance et une procuration, mais j'ai réalisé que c'était seulement la moitié de ce dont elle aurait besoin pour tout gérer correctement.

Faites-nous savoir si vous avez créé un plan et quels outils ou processus vous avez utilisés pour collecter et stocker des informations sensibles. Prendre plaisir!

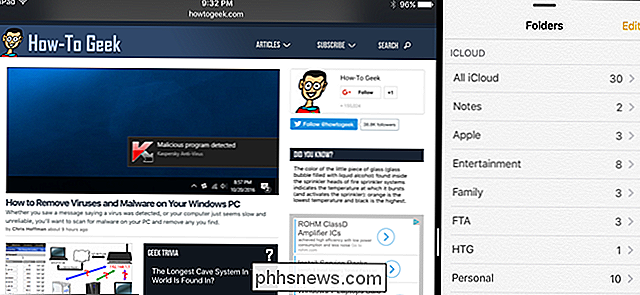

Désactivation de Slide-Over, Split View et Picture in Picture sur un iPad

Le multitâche a été introduit dans iOS 9, vous permettant d'utiliser plusieurs applications à la fois sur un iPad. Il existe trois types différents de multitâche: Slide-Over, Split View et Picture in Picture, et ils sont tous activés par défaut. RELATED: Comment utiliser plusieurs applications à la fois sur un iPad La fonction Slide-Over vous permet d'interagir avec une deuxième application dans un volet sur le côté droit de l'écran (en mode portrait ou paysage) et la fonction Split View vous permet de faire glisser le séparateur entre les applications et d'interagir avec les deux applications.

Comment annoter une image dans Word

Si vous écrivez un document contenant des images, vous pouvez ajouter des annotations à ces images pour clarifier ce qu'elles représentent. Vous pouvez ajouter des légendes à vos images pour pointer des parties particulières de l'image et ajouter du texte pour décrire ces parties. Nous vous montrerons comment annoter une image directement dans Word pour ne pas avoir à utiliser une tierce partie programme.