Comment le cryptage peut être contourné avec un Freezer

Les Geeks considèrent souvent le cryptage comme un outil infaillible pour s'assurer que les données restent secrètes. Mais, que vous cryptiez le disque dur de votre ordinateur ou le stockage de votre smartphone, vous pourriez être surpris de savoir que le cryptage peut être contourné à basse température.

Il est peu probable que votre cryptage personnel soit contourné utilisé pour l'espionnage d'entreprise, ou par les gouvernements pour accéder aux données d'un suspect si le suspect refuse de divulguer la clé de chiffrement.

Fonctionnement du chiffrement Full-Disk

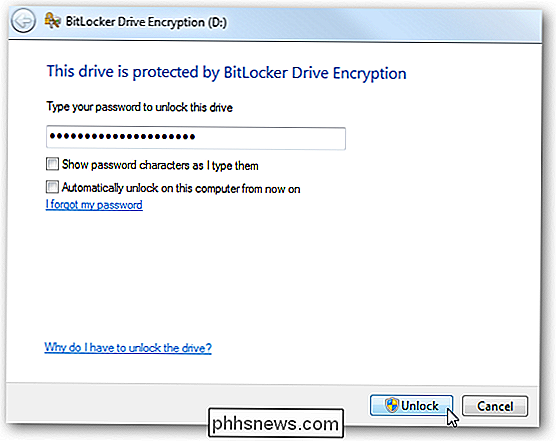

Que vous utilisiez BitLocker pour chiffrer votre système de fichiers Windows, Android fonction de cryptage intégrée pour crypter le stockage de votre smartphone, ou n'importe quel nombre d'autres solutions de cryptage complet, chaque type de solution de cryptage fonctionne de manière similaire.

Les données sont stockées sur le stockage de votre appareil sous une forme cryptée. Lorsque vous démarrez votre ordinateur ou votre smartphone, vous êtes invité à entrer la phrase secrète de chiffrement. Votre appareil stocke la clé de chiffrement dans sa RAM et l'utilise pour chiffrer et déchiffrer des données tant que votre appareil reste sous tension.

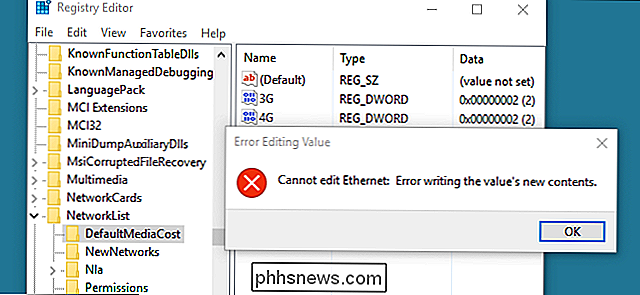

En supposant que vous ayez un mot de passe verrouillé sur votre appareil et que les pirates ne puissent pas le deviner, ils devront redémarrer votre appareil et démarrer à partir d'un autre périphérique (tel qu'un lecteur flash USB) pour accéder à vos données. Cependant, lorsque votre appareil s'éteint, le contenu de sa RAM disparaît très rapidement. Lorsque le contenu de la RAM disparaît, la clé de chiffrement est perdue et les attaquants auront besoin de votre mot de passe de chiffrement pour décrypter vos données.

Voici comment le chiffrement fonctionne généralement, et c'est pourquoi les entreprises intelligentes chiffrent les ordinateurs portables et smartphones sensibles.

Remanence des données dans la RAM

Comme nous l'avons mentionné ci-dessus, les données disparaissent très rapidement de la RAM après la mise hors tension de l'ordinateur et la perte de la RAM. Un attaquant pourrait essayer de redémarrer rapidement un ordinateur portable chiffré, démarrer à partir d'une clé USB, et exécuter un outil qui copie le contenu de la RAM pour extraire la clé de chiffrement. Cependant, cela ne fonctionnerait normalement pas. Le contenu de la mémoire vive disparaîtra en quelques secondes et l'attaquant n'aura pas de chance.

Le temps nécessaire pour que les données disparaissent de la RAM peut être considérablement prolongé en refroidissant la RAM. Les chercheurs ont mené des attaques réussies contre des ordinateurs utilisant le cryptage BitLocker de Microsoft en pulvérisant une canette d'air comprimé renversé sur la RAM, l'amenant à basse température. Récemment, les chercheurs ont mis un téléphone Android dans le congélateur pendant une heure et ont ensuite pu récupérer la clé de chiffrement de sa RAM après l'avoir réinitialisée. (Le chargeur de démarrage doit être déverrouillé pour cette attaque, mais il serait théoriquement possible de retirer la RAM du téléphone et de l'analyser.)

Une fois que le contenu de la RAM est copié, ou "sauvegardé" dans un fichier, peut être analysé automatiquement pour identifier la clé de cryptage qui permettra d'accéder aux fichiers cryptés.

Ceci est connu comme une "attaque de démarrage à froid" car il repose sur l'accès physique à l'ordinateur pour récupérer les clés de cryptage restant dans l'ordinateur. RAM.

Comment empêcher les attaques par démarrage à froid

Le moyen le plus simple d'empêcher une attaque par démarrage à froid consiste à s'assurer que votre clé de chiffrement ne se trouve pas dans la RAM de votre ordinateur. Par exemple, si vous avez un ordinateur portable d'entreprise rempli de données sensibles et que vous craignez qu'il soit volé, vous devez le mettre hors tension ou le mettre en mode Mise en veille prolongée lorsque vous ne l'utilisez pas. Cela supprime la clé de chiffrement de la RAM de l'ordinateur - vous serez invité à entrer de nouveau votre mot de passe lorsque vous redémarrerez l'ordinateur. En revanche, mettre l'ordinateur en mode veille laisse la clé de cryptage restant dans la RAM de l'ordinateur. Cela met votre ordinateur à risque d'attaques par démarrage à froid.

La "spécification d'atténuation d'attaque de réinitialisation de plate-forme TCG" est une réponse de l'industrie à cette préoccupation. Cette spécification force le BIOS d'un périphérique à remplacer sa mémoire lors du démarrage. Toutefois, les modules de mémoire d'un périphérique peuvent être supprimés de l'ordinateur et analysés sur un autre ordinateur, en ignorant cette mesure de sécurité. Il n'y a actuellement aucun moyen infaillible pour empêcher cette attaque.

Avez-vous vraiment besoin de vous inquiéter?

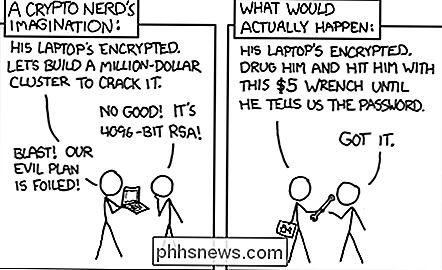

En tant que geeks, il est intéressant de considérer les attaques théoriques et comment nous pourrions les prévenir. Mais soyons honnêtes: la plupart des gens n'auront pas à s'inquiéter de ces attaques de démarrage à froid. Les gouvernements et les entreprises avec des données sensibles à protéger voudront garder cette attaque à l'esprit, mais le geek moyen ne devrait pas s'inquiéter de cela.

Si quelqu'un veut vraiment vos fichiers cryptés, ils essaieront probablement d'obtenir votre clé de cryptage de vous plutôt que de tenter une attaque de démarrage à froid, ce qui nécessite plus d'expertise.

Crédit d'image: Frank Kovalcheck sur Flickr, Alex Gorzen sur Flickr, Blake Patterson sur Flickr, XKCD

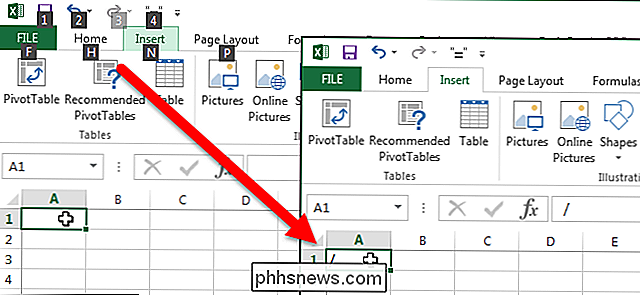

Activation des barres obliques dans les cellules dans Excel

Par défaut, la barre oblique (/) affiche les raccourcis vers les commandes du ruban dans Excel. Alors, que faites-vous si vous voulez entrer une barre oblique dans une cellule? Il existe un moyen de désactiver ce paramètre afin de pouvoir taper une barre oblique dans les cellules Pour empêcher la barre oblique d'activer les raccourcis de la commande du ruban, cliquez sur l'onglet "Fichier" Sur l'écran backstage, cliquez sur "Options" dans la liste des éléments à gauche.

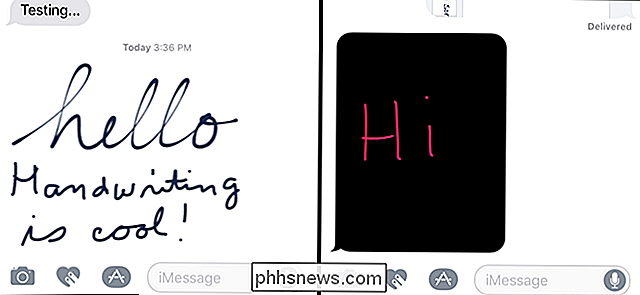

Comment envoyer des messages tactiles manuscrits et numériques sous iOS 10

Nous vivons dans un monde très high-tech. Nous marchons avec nos têtes inclinées vers nos téléphones tapotant sur les écrans. Mais avons-nous perdu l'art de l'écriture? Pas complètement. iOS 10 a fait un pas de plus vers l'intégration de l'écriture dans nos communications quotidiennes CONNEXES: Comment envoyer un message tactile numérique avec votre Apple Watch Vous pouvez utiliser l'application Messages dans iOS 10 pour envoyer des messages manuscrits à vos amis et votre famille.